| Kursbeschreibung (description): |

Der Schutz von Informationen und Prozessen ist eine der zentralen Aufgaben der Unternehmensführung. Die Herausforderungen für die Automobilbranche angesichts steigender Gefahren durch Cyberkriminalität und Wirtschaftsspionage sind enorm. Der Schutz von Informationen und Prozessen ist eine der zentralen Aufgaben der Unternehmensführung. Die Herausforderungen für die Automobilbranche angesichts steigender Gefahren durch Cyberkriminalität und Wirtschaftsspionage sind enorm.

Autonomes Fahren, Digitalisierung, Industrial Security, KI sind als weitere Anforderungen an Informationssicherheit und Datenschutz in der Automobilindustrie dazu gekommen. Damit erhält das Thema Informationssicherheit einen immer größeren Stellenwert, wenn es um die Zusammenarbeit mit Zulieferern, Dienstleistern und Händlern geht.

Sie lernen die Grundlagen des TISAX®-Standards umzusetzen und sich zielgerichtet auf das Assessment vorzubereiten. Sie können die Anforderungen des VDA-ISA Kataloges anhand von Praxisbeispielen anwenden und den geforderten Reifegrad Ihrer IT-Sicherheit erfüllen.

|

|

| Zielgruppe (target group): |

Das Training TISAX® und VDA ISA Anforderungen erfolgreich & effizient umsetzen richtet sich an:

- CIOs

- CISOs

- Informationssicherheitsbeauftragte

- Qualitätsverantwortliche

- sowie an Spezialisten im Unternehmen, die Anforderungen der Automobilindustrie bzgl. Informationssicherheit besser verstehen und umsetzen müssen.

|

|

| Voraussetzungen (requirements): |

Für die Teilnahme am TISAX® Training gibt es keine Voraussetzungen.

|

|

| Ziele (objectives): |

Die Ziele des TISAX®-Workshops und VDA ISA Anforderungen sind:

- Lernen Sie die Anforderungen des Branchenstandards TISAX® kennen und die Vorgaben des VDA-ISA Kataloges praxisnah umzusetzen.

- Sie bekommen ein Verständnis von den organisatorischen Prozessen in der Automobilbranche und deren Zuordnung zum VDA-ISA Katalog.

- Sie verschaffen sich einen Überblick über das notwendige Assessment und deren Regularien.

|

|

| Preis und Dauer (price and duration): |

Dauer (duration): 3 Tage

Preis (price): 1850,- Euro zzgl. MwSt.

Eine Druckansicht dieses Workshops finden Sie hier.

|

|

| Termine (dates): |

Termine auf Anfrage.

Falls Sie einen Terminwunsch für diesen Workshop haben, werden wir dies gerne für Sie prüfen!

|

|

|

| Inhalte (agenda): |

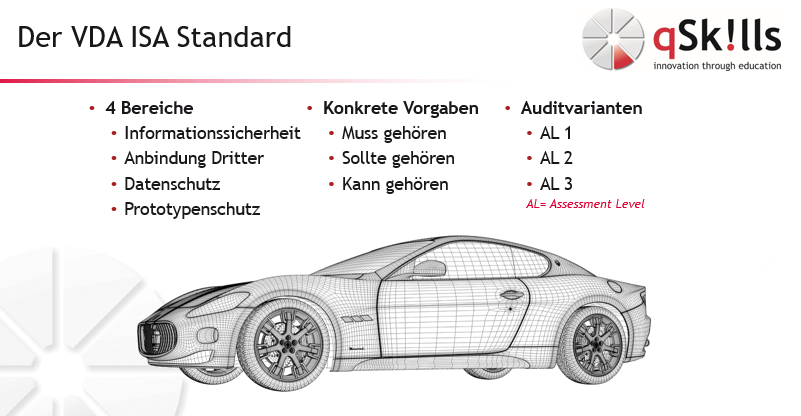

- TISAX®, VDA-ISA und ISMS – Ein Überblick

- Einstieg in das Informationssicherheitsmanagementsystem (ISMS)

- Risikomanagement

- Methodik zur Risikoeinschätzung und -behandlung

- Der Zusammenhang von Werten (Assets) und Risiken

- Durchführung des Prozesses (BIA) und Erstellen einer Risikomatrix (Risikobehandlungsplan)

- Schnittstellen in der Supply Chain / Terminologie Automobilindustrie

- Das Reifegrad Modell der VDA ISA

- Bedeutung der Reifegrade

- Was ist ein Zielreifegrad?

- Folgen der Reifegrade (KVP, Dokumentenlenkung, Audits)

- Organisationsprozesse I

- Verstehen und Identifizieren der Organisationsprozesse

- Darstellung der Prozesse und Schnittstellen

- Organisationsprozesse II

- Zuordnung der Organisationsprozesse zum ISA Katalog und Berücksichtigung der Schnittstellen

- Die Anforderungsstufen & Best Practices

- Welche Anforderungsstufen gibt es

- Zusammenhang: Prozess – Anforderungsstufe - Reifegrad

- Sicherheitszonen

- Optiken und Schutzklassen

- VDA-ISA Anforderungen an die Informationssicherheit Teil I

- Brauche ich eine ISO 27001 Zertifizierung?

- Managementverantwortung

- Vorfallmanagement

- Wirksamkeitsnachweis

- VDA-ISA Anforderungen an die Informationssicherheit Teil II

- Richtlinien

- Rollen und Verantwortlichkeiten

- Personal

- Inventar

- Weitere Maßnahmen

- Anbindung Dritter

- Schulung von Dritten und Nachweis

- Zugangsberechtigungen

- Best Practices

- Datenschutz

- DSGVO – eine gesetzliche Anforderung

- Was ist mit Unternehmen außerhalb der EU?

- Best Practices

- Prototypenschutz

- Physische Sicherheit

- Verträge und Vorgaben, Identifikation von Anforderungen (TL)

- Umgang mit Fahrzeugen und Teilen

- Best Practices

- TISAX®-Prüfungen nach ENX, Teil1

- Die Struktur der ENX, Teilnehmer (Registrierung) und das Teilnehmerhandbuch

- Begrifflichkeiten und Entstehung

- Geltungsbereich (Scope) und dessen Festlegung (Systeme und Schnittstellen)

- Typen und Elemente der Prüfung / Bedeutung der Label und deren Nutzung

- TISAX®-Prüfungen nach ENX, Teil 2

- Austausch von Prüfergebnissen (Plattform) – Veröffentlichte Informationen

- Interne Projektierung und Verantwortung der obersten Leitung

- Kompetenz der internen Auditoren, Rolle/Funktion des ISB und Ressourcen

- Verfahren zur Auswahl eines Prüfdienstleister

|

|

| Weiteres (Further information): |

Was ist TISAX®?

TISAX (= Trusted Information Security Assessment Exchange) wurde vom Verband der Automobilindustrie (VDA) und dem European Network Exchange (ENX) auf Basis der Norm ISO27001 und des VDA-ISA-Anforderungskatalogs zur Bewertung der Informationssicherheit entwickelt. Zugleich ist TISAX ein Modell für die gegenseitige Anerkennung der Bewertung der Informationssicherheit verschiedener Zulieferer und Dienstleister in der Automobilindustrie. Heute und zukünftig soll es für Automotive-OEMs in Europa, China und Co. als Standard für gegenseitiges Vertrauen bei der Bewertung von Informationssicherheit und Datenaustausch fungieren.

TISAX® einfach erklärt - Die wichtigsten Infos rund um den Standard Zum Video

TISAX® ist eine eingetragene Marke der ENX Association mit Sitz in Frankreich und Deutschland.

|

|

|