93 Treffer bei Kursen

|

| Kurse |

| BC150 BCMS Auditor/Lead Auditor ISO 22301:2019 (IRCA 2585) |

Intensiv-Training zur eigenverantwortlichen Durchführung bzw. Leitung eines Audits gemäß ISO 22301. Die Teilnehmer erlernen in diesem Kurs effektives Auditing, um sicherzustellen, dass die Leitlinien für das BCMS des Unternehmens und dessen Kunden gewissenhaft und nach den Richtlinien der Norm ISO 22301:2019 befolgt werden.

Die Kurssprache ist Deutsch. Sowohl die Prüfungsfragen als auch die Kursunterlagen sind in Englisch.

IRCA Trainings-Organisations-ID: 01200306

IRCA Kurs-ID: 2585

IRCA Kurs-Code: PR363: BCMS ISO 22301:2019 Lead Auditor |

| SC124 ISMS-Implementierung für EVU/KRITIS gemäß ISO/IEC 27001:2022 und 27019 |

Unser Seminar SC124 ISMS-Implementierung für EVU/KRITIS gemäß ISO/IEC 27001:2022 und 27019 legt die entscheidenden Grundlagen für den Aufbau eines Informationssicherheits-Managementsystems gem. ISO/IEC 27001 in Verbindung mit ISO/IEC 27019. Der Kurs basiert auf der Version 2022 der Norm.

Es wird mit folgenden Normen intensiv gearbeitet: ISO/IEC 27001, ISO/IEC 27002, ISO/IEC TR 27019 sowie den IT-Sicherheitskatalogen.

Übungen, Fallbeispiele und Raum für Diskussion aus der Praxis lassen die trockene Normentheorie spannend werden. |

| SC150 ISMS Auditor/Lead Auditor ISO/IEC 27001:2022 (IRCA 2575) |

Die Teilnehmer erlernen in dem Kurs "Information Security Management Systems Auditor/Lead Auditor" effektives Auditing, um sicherzustellen, dass die Leitlinien für die Sicherheit des Unternehmens und dessen Kunden gewissenhaft und nach den Richtlinien der Norm ISO 27001:2022 befolgt werden.

Der Workshop ISMS Auditor/Lead Auditor ISO 27001:2022 (IRCA 2575) besteht aus einer Kombination von Unterricht, Gruppenarbeit und Rollenspiel.

Der Kurs wird in deutscher Sprache, mit englischen Unterlagen und mit englischer Prüfung gehalten.

Die ca. 2-stündige Prüfung, die sowohl aus Multiple-Choice Fragen als auch aus eigenen Erklärungen besteht, findet am letzten Tag statt.

IRCA Trainings-Organisations-ID: 01200306

IRCA Kurs-ID: 2575

IRCA Kurs-Code: PR373: ISMS ISO/IEC 27001:2022 Lead Auditor

Prüfungsdauer:

Native-Speaker: 1,45 Stunden

Non-Native-Speaker: 2,15 Stunden |

| SC120 ISMS-Implementierung gemäß ISO/IEC 27001:2022 |

Das Training SC120 ISMS-Implementierung gemäß ISO/IEC 27001:2022 beschäftigt sich mit den Grundlagen eines ISMS gemäß ISO/IEC 27001:2022.

Die Notwendigkeit, dass Organisationen ihre Informationen besser schützen müssen, wird deutlich durch die immer häufiger auftretenden Sicherheitslücken sowie den steigenden Wert von Informationen.

Das Informationssicherheit Managementsystem (ISMS) bietet einen kontrollierten und organisierten Ansatz für den Umgang mit sensiblen Informationen einer Organisation, sodass diese stets sicher und unter Kontrolle sind. Betroffen sind bei einer Umsetzung Personen, Prozesse und technische Komponenten. |

| CL130 Cloud Information Security gemäß ISO/IEC 27017/27018 |

Die Digitalisierung schreitet unaufhaltsam voran, sowohl in der freien Wirtschaft als auch in Behörden. Um das volle Potenzial der Digitalisierung zu erschließen, führt kein Weg an der Cloud vorbei. Doch wie kann bei der Cloudnutzung ein angemessenes Sicherheitsniveau realisiert werden?

Während sich der Kurs CL120 Cloud Compliance – Normen, Sicherheitsanforderungen, Lösungswege auf Aspekte konzentriert, die vor der Nutzung von Cloud-Diensten berücksichtigt werden müssen (wie Regulatorik und gesetzliche Anforderungen hinsichtlich Vertragsgestaltung, Informationssicherheit und Datenschutz), baut der Workshop CL130 Cloud Information Security gemäß ISO/IEC 27017/27018 darauf auf und widmet sich der sicheren Einführung und Nutzung von Cloud-Services, also der konkreten Umsetzung dieser Anforderungen. Dabei werden bereits behandelte Themen wie zum Beispiel BSI-C5 vertieft und praxisnah konkretisiert.

Die Teilnehmer erhalten in diesem dreitägigen Workshop einen soliden Überblick über die Möglichkeiten Cloud Services in einem ISMS zu behandeln und Anleitungen zur einer sicheren Cloud-Architektur und Implementierung. |

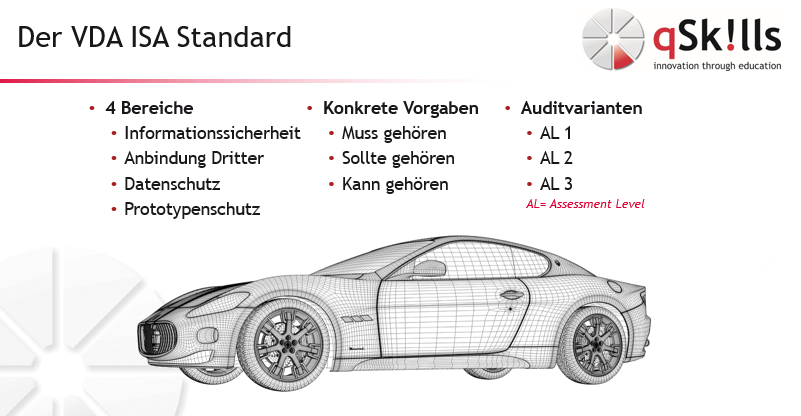

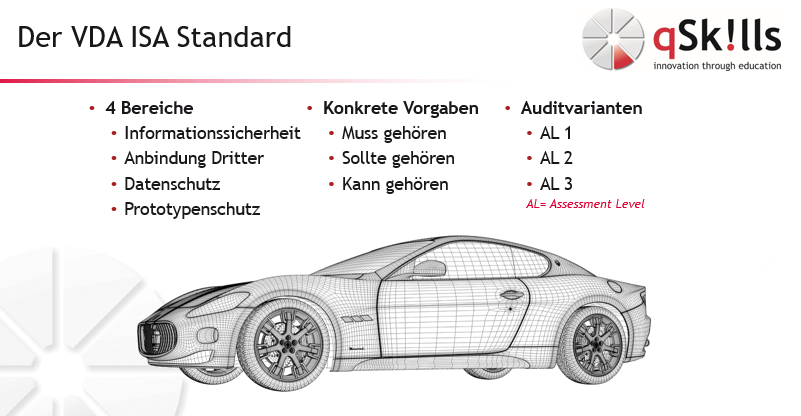

| SC140-WS TISAX® und VDA ISA Anforderungen erfolgreich umsetzen |

Der Schutz von Informationen und Prozessen ist eine der zentralen Aufgaben der Unternehmensführung - auch in der Automobilbranche. Die Herausforderungen für die europäische Automobilbranche angesichts steigender Gefahren durch Cyberkriminalität und Wirtschaftsspionage sind enorm. Autonomes Fahren, Digitalisierung, Industrial Security, KI, uvm. sind als weitere Anforderungen an Informationssicherheit und Datenschutz in der Automobilindustrie dazu gekommen. Der Schutz von Informationen und Prozessen ist eine der zentralen Aufgaben der Unternehmensführung - auch in der Automobilbranche. Die Herausforderungen für die europäische Automobilbranche angesichts steigender Gefahren durch Cyberkriminalität und Wirtschaftsspionage sind enorm. Autonomes Fahren, Digitalisierung, Industrial Security, KI, uvm. sind als weitere Anforderungen an Informationssicherheit und Datenschutz in der Automobilindustrie dazu gekommen.

Damit erhält das Thema Informationssicherheit bei europäischen Automobilherstellern einen immer größeren Stellenwert, wenn es um die Zusammenarbeit mit Zulieferern, Dienstleistern und Händlern geht.

In diesem Web-Seminar lernen Sie, wie Sie als Teil der Lieferkette in der Automobilindustrie das TISAX® Assessment und VDA ISA Anforderungen erfolgreich umsetzen und welche Vorteile und Chancen TISAX® hat.

TISAX® als Vertrauensanker in der Automobilbranche wird von vielen Automobilherstellern (OEMs) verpflichtend für Dienstleister und Zulieferer vorgegeben. Das TISAX® Assessment muss alle drei Jahre bestätigt werden. |

| ST108-WS BROCADE SANnav 2.3.x/2.4.x Discovery Day |

Spätestens seit der Brocade Network Advisor (BNA) im Februar 2022 offiziell End of Support Status bekam, beschäftigen sich die meisten BROCADE-Anwender mit dem neuen Management Tool SANnav.

Dieses kostenlose Web-Seminar BROCADE SANnav 2.3.x Discovery Day gibt Ihnen in 2,5 Stunden einen komprimierten Überblick zu den wichtigsten Funktionen.

Sie lernen in einer Live-Demo die Vorteile von SANnav 2.3.x kennen. Wir zeigen Ihnen die wesentlichen Vorteile und Best Practises, damit Sie Fehler bei der Installation vermeiden.

Tiefergehende Kenntnisse zum Management Portal SANnav, erhalten Sie im 4-Tages-Workshop: ST108 SANnav 2.3.x Installation und Administration

|

| SC135 Interner Auditor |

Als interner Auditor sind Sie verantwortlich für das interne Auditprogramm sowie die Auditplanung und Durchführung der internen Audits. Lernen Sie in dieser Schulung das Handwerkszeug eines internen Auditors. Der Schwerpunkt der Schulung liegt auf den Managementsystemen ISO/IEC 27001 und ISO 22301, Synergien zur ISO 9001 und anderen Managementsystem werden aufgezeigt.

qSkills empfiehlt Ihnen folgende weiterführenden Kurse/Lernpfade:

|

| SC124-EN ISMS implementation for energy supplier/KRITIS according to ISO/IEC 27001:2022 and 27019 |

Our seminar SC124-EN ISMS implementation for energy supplier/KRITIS according to ISO/IEC 27001:2022 and 27019 lays the decisive foundations for setting up an information security management system in accordance with ISO/IEC 27001 in conjunction with ISO/IEC 27019. The course is based on the 2022 version of the standard.

Intensive work is done with the following standards: ISO/IEC 27001, ISO/IEC 27002, ISO/IEC TR 27019 and the IT security catalogs.

Exercises, case studies and room for discussion from the field make the dry standards theory exciting.

|

| SC500 Informations-Sicherheitsbeauftragter (ITSIBE/CISO) mit Zertifizierung |

Das Seminar SC500 Informations-Sicherheitsbeauftragter (ITSIBE/CISO) mit Zertifizierung vermittelt fundierte Kenntnisse über die Aufgaben, die mit den Rollen eines Information Security Officers / Informationssicherheitsbeauftragten (ISB) und Chief Information Security Officer (CISO) verbunden sind. Im Mittelpunkt des Trainings steht die Vorgehensweise nach ISO/IEC 27001, ISO/IEC 22301, erweitert um ein Grundverständnis des BSI-Grundschutzes und weiteren branchenspezifischen Standards und Regelungen.

Die Inhalte werden in überschaubarer Runde in Form von Präsentationen, praktischen Übungen und Gruppendiskussionen interaktiv erarbeitet. Es wird rege über typische Fragestellungen aus der Praxis diskutiert werden, wie beispielsweise mögliche Probleme im ISMS-Prozess. Das Seminar schließt am letzten Schulungstag mit einer Prüfung sowie einem Zertifikat ab. |

| SC150-EN ISMS Auditor/Lead Auditor ISO/IEC 27001:2022 (IRCA 2575) |

In the Information Security Management Systems Auditor/Lead Auditor course, participants will learn effective auditing to ensure that the guidelines for the security of the company and its customers are followed diligently and according to the guidelines of the ISO 27001:2022 standard.

The workshop SC150-EN ISMS Auditor/Lead Auditor ISO27001:2022 (IRCA 2575) will consist of a combination of classroom, group work and role play.

The course will be held in English, with English documentation and with English examination.

The approx. 2-hour examination, which consists of both multiple-choice questions and own explanations, takes place on the last day.

IRCA Training Organisation ID: 01200306

IRCA Course ID: 2575

IRCA Course Code: PR373: ISMS ISO/IEC 27001:2022 Lead Auditor

Exam duration:

Native-Speaker: 1.45 hours

Non-native speaker: 2.15 hours |

| BC120 ISO 22301 BCM Implementierung |

Implementierung eines Business Continuity Management Systems gem. DIN EN ISO 22301:2019 |

| CL130-WS Webseminar: Ihre Cloud-Anwendungen und die Datensicherheit - richtig umsetzen! |

Viele Unternehmen kümmern sich um die Sicherheit ihrer wertvollen Informationen mit einem umfassenden und systematischen Ansatz auf Basis der Norm ISO/IEC 27001. Mit der generell zunehmenden Akzeptanz, auch sensible und gar unternehmenskritische Informationen und Anwendungen Cloud-Diensten unterschiedlichster Anbieter anzuvertrauen, stellt sich die Frage nach deren IT-Sicherheit.

Dieses Online Training beleuchtet einige wichtige Aspekte der Informationssicherheit für Anbieter und Nutzer von Cloud-Diensten, die in der Norm ISO/IEC 27017 „Anwendungsleitfaden für Informationssicherheitsmaßnahmen basierend auf ISO/IEC 27002 für Cloud Dienste“ beschrieben sind.

- Die ISO/IEC 27017 hilft Ihnen bei der Informationssicherheit in der Cloud.

- Die ISO/IEC 27017 ist die cloud-spezifische Ergänzung zur ISO 27002. |

| SC185 Praxisumsetzung der ISO 27001/27002 |

Die meisten ISMS-Beauftragen und Auditoren kennen das:

Wenn es darum geht, den Anhang A der ISO 27001 bzw. 27002 mit Leben zu füllen, kommt schnell die Frage „Was fordert die Norm?“ auf. Die Enttäuschung ist meist groß, wenn die Norm in ihrer generischen Sprache kaum konkrete Anhaltspunkte zur praktischen Umsetzung liefert.

Im Workshop SC185 Praxisumsetzung der ISO 27001/27002 lernen Sie von erfahrenen Informationssicherheitsberatern/CISOs, wie mit dem Anhang A der ISO 27001 umzugehen ist und wie dieser beispielhaft angewendet werden kann. |

| AI120-WS Künstliche Intelligenz verantwortungsvoll managen: Ein Leitfaden mit ISO/IEC 42001 |

Künstliche Intelligenz verändert die Welt – doch wie können Unternehmen sicherstellen, dass sie KI-Systeme verantwortungsvoll, sicher und effizient einsetzen? In diesem einstündigen Web-Seminar AI120-WS Künstliche Intelligenz verantwortungsvoll managen: Ein Leitfaden mit ISO/IEC 42001 führen wir Sie in die Grundlagen und die Praxis der ISO/IEC 42001 ein, der internationalen Norm für KI-Managementsysteme.

Nach einer kurzen Einführung in die Grundlagen der künstlichen Intelligenz erfahren Sie, wie sich die ISO/IEC 42001 in die bestehende Normenlandschaft einfügt und Unternehmen hilft, Risiken zu managen und Chancen zu nutzen. Der Fokus liegt auf den zentralen Anforderungen der Norm: von der Kontextanalyse über Führungsaufgaben bis hin zu Risikomanagement, Ressourcenplanung und der Umsetzung eines KI Impact Assessments. Wir zeigen praxisnahe Ansätze, wie Sie die Norm in Ihrem Unternehmen anwenden können, um die Leistung zu messen, kontinuierlich zu verbessern und Sicherheitsanforderungen zu erfüllen. |

| SC120-EN ISMS implementation according to ISO/IEC 27001:2022 |

The training SC120 ISMS implementation according to ISO/IEC 27001:2022 deals with the basics of an ISMS according to ISO/IEC 27001:2022.

The need for organizations to better protect their information is highlighted by the increasing frequency of security breaches and the increasing value of information.

The information security management system (ISMS) provides a controlled and organized approach to handling an organization's sensitive information so that it is always secure and under control. Implementation affects people, processes and technical components. |

| DS150 Datenschutz Management System (DSMS/PIMS) Lead Auditor ISO/IEC 27701 |

Die Teilnehmer lernen in dem Kurs "Datenschutz Management System Lead Auditor (DSMS/PIMS)gem. ISO/IEC 27701" effektives Auditing. Als Auditor sind Sie in der Lage, die Maßnahmen zum Schutz personenbezogener Daten im Rahmen eines Managementsystems zu auditieren und zu bewerten. Im Kurs nutzen wir als Grundlage für die Auditsituationen das Standard-Datenschutz-Modell (SDM), BS 10012 (Personal Information Management System) und ISO/IEC 27701 (Privacy Information Management System).

Teilweise sind die Unterlagen in englischer Sprache, Kurssprache ist durchgängig Deutsch. Prüfungsdauer: 1,5 Stunden |

| AI120 AIMS-Implementierung gemäß ISO/IEC 42001:2023 |

Der Workshop AI120 AIMS-Implementierung gemäß ISO/IEC 42001:2023 legt die entscheidenden Grundlagen für den Aufbau eines KI-Managementsystems.

Ein KI-Managementsystem (AIMS) ist ein strukturierter Rahmen, der Organisationen dabei hilft, KI-Technologien verantwortungsvoll zu überwachen. Der ISO/IEC 42001-Standard bietet einen umfassenden Rahmen für AIMS, der ethische Nutzung, Transparenz und Verantwortlichkeit sicherstellt.

Das AIMS-Framework betont die Bedeutung ethischer Überlegungen und fördert eine kontinuierliche Verbesserung der KI-Systeme. Es umfasst Praktiken zur Entwicklung, Bereitstellung und Verbesserung von KI-Systemen, um deren Wirksamkeit und Zuverlässigkeit zu gewährleisten.

Durch die Einhaltung des ISO/IEC 42001-Standards können Unternehmen sicherstellen, dass ihre KI-Systeme sowohl effektiv als auch ethisch verantwortungsvoll sind. |

| SC510-WS Sirenen, Blaulicht, Lage im Griff? - Krisentraining für CISOs |

Angriffe auf Unternehmen sind an der Tagesordnung. Vorsorge und Awareness sind das eine, aber was passiert, wenn ein Angriff erfolgreich war? Wer springt ein, wer behält den Überblick, steuert die Notfallprozesse und behält die Lage im Griff? Hier ist der CISO gefragt. Es zählt jede Minute. Es kommt auf präzise aufeinander abgestimmte Prozessabläufe und Koordination an – und da ist Übung gefragt. Krisenstabsübungen werden in der Regel häufig durchgeführt, Übungen im Cybersecurity-Bereich sind eher die Ausnahme.

Im Web-Seminar SC510 Sirenen, Blaulicht, Lage im Griff? - Krisentraining für CISOs behandeln wir das Management von Notfällen und Krisen. Sie erfahren, wie Sie sich bei IT-Sicherheitsvorfällen richtig verhalten, um Schäden zu minimieren und die Geschäftskontinuität des Unternehmens sicherzustellen. |

| ST109 Update BROCADE FOS 9.x und SANnav 2.4.0 |

Immer wieder haben Brocade Administratoren das Problem, mit neuen Versionen von Fabric OS und SANnav auf dem Laufenden zu bleiben.

Dieser Kurs ST109 Neues in BROCADE FOS 9.x und SANnav 2.4.0 zeigt die mit FOS 9.x und SANnav 2.4.0 eingeführten Neuerungen in Theorie und Praxis. |

| AI035-WS Wie KI die ISO 27001-Compliance automatisiert und Entwickler produktiver macht |

In der modernen Softwareentwicklung stehen Entwickler vor der Herausforderung, umfangreiche Sicherheitsrichtlinien, wie die ISO 27001, zu implementieren und gleichzeitig effiziente Entwicklungsprozesse beizubehalten. In diesem Web-Seminar werden innovative Lösungen vorgestellt, die Large Language Models (LLMs) nutzen, um Entwickler bei der Einhaltung dieser Richtlinien zu unterstützen, indem sie repetitive und zeitaufwändige Aufgaben automatisiert.

Wir zeigen auf, wie durch den Einsatz von LLMs Dev-Tickets (z.B. in Jira) im Hintergrund gescannt werden können, um automatisiert ein Threat Modelling durchzuführen und eine Checkliste inklusive Verweise auf die relevanten Richtlinien zu generieren. Diese Checkliste wird dann dem Ticket angehängt, um Entwickler bei der Arbeit zu unterstützen. |

| SC510 Cyber Security Emergency Training für CISOs und Security Professionals |

CISOs sind für die Informationssicherheit in Unternehmen verantwortlich, und ihre Funktionen und Zuständigkeiten sind in einer Welt mit rasant ansteigenden Cyberbedrohungen äußerst wichtig. Tendenziell werden die Angriffe immer aggressiver und die Aufgaben eines CISOs somit immer anspruchsvoller.

Wird ein Unternehmen angegriffen, ist der CISO gefragt. Er muss die Abwehrmaßnahmen leiten, indem er die Bemühungen des Cybersicherheitsteams und anderer relevanter Abteilungen innerhalb und außerhalb der Organisation koordiniert. Er muss Maßnahmen zur Eindämmung und Beseitigung des Hackerangriffs ergreifen, den Umfang des Vorfalls definieren, die Folgen und den Schweregrad bewerten und unter großem Druck wichtige Entscheidungen treffen, um den Schaden zu minimieren und mit der Wiederherstellung fortzufahren. Es ist wichtig, dass der CISO während des Vorfalls Ruhe und Effizienz bewahrt.

Im Falle einer Cyberattacke zählt jede Minute. Es kommt auf präzise aufeinander abgestimmte Prozessabläufe und Koordination an – und da ist Übung gefragt. Krisenstabsübungen werden in der Regel häufig durchgeführt, Übungen im Cybersecurity-Bereich sind eher die Ausnahme. Das wollen wir ändern!

Im Workshop SC510 Cyber Security Emergency Training für CISOs und Security Professionals werden Sie von einem langjährigen Krisenstab-Experten angeleitet. Wo immer möglich, werden die Aspekte der Schulung nicht nur theoretisch behandelt, sondern anhand von Praxiserfahrungen und Fallbeispielen lebendig gemacht. Dabei gehen wir besonders auf das Verhalten der CISOs in der Gruppendynamik ein und beleuchten den Aufbau von Kommunikation in ihren formellen und informellen Aspekten.

Mit Hilfe einer Krisensimulationssoftware erleben Sie einen Praxistest für den Ernstfall. Sie lernen während dieser interaktiven, team-basierten Übung, die komplexen Herausforderungen einer Krise zu meistern und entwickeln Routine, um bei einem Angriff souverän agieren und reagieren zu können.

Unsere Krisensimulation bietet Ihnen ein kontrolliertes und sicheres Umfeld, in dem Sie Ihre Strategien und Verfahren im Krisenfall testen, verbessern und stärken können. In unseren Krisenszenarien werden Vor- und Nachteile von einzelnen Vorgehensweisen erlebbar und es lassen sich Problematiken erkennen, die sich in solchen Situationen stellen - sie schaffen Awareness und die Befähigung, mit Situationen, die allerhöchsten Stress mit sich bringen, umzugehen. |

| AI135 KI-Auditor |

Unser Kurs AI135 KI-Auditor bietet eine umfassende Einführung in die Bewertung und Prüfung von Künstlicher Intelligenz gemäß den aktuellen rechtlichen und technischen Standards.

Die Teilnehmenden lernen, wie KI-Systeme entwickelt, geprüft und überwacht werden können, um gesetzliche und ethische Anforderungen zu erfüllen. Dabei werden insbesondere der EU AI Act, internationale Normen wie ISO/IEC 42001 und relevante Datenschutzgesetze (z. B.

DSGVO) beleuchtet. Ein besonderer Schwerpunkt liegt auf der Risikobewertung, der Konformitätsprüfung und den Prüfmethoden für KI-Systeme, einschließlich spezialisierter Ansätze wie der VDE SPEC 92006 und der TÜV AI Assessment Matrix.

Dieser Kurs AI135 KI-Auditor vermittelt die notwendigen Kenntnisse, um KI-Technologien sicher, effektiv und verantwortungsvoll einzusetzen. Ergänzt durch praxisorientierte Inhalte und bewährte Prüfverfahren, bereitet er die Teilnehmenden optimal auf die Herausforderungen im Bereich der KI-Audits vor. |

| OT100-WS OT Security – Industrieanlagen effektiv vor Cyberattacken schützen |

Moderne Produktionsanlagen sind durch ihren hohen Vernetzungsgrad und die Einbindung von Standard-IT-Komponenten zunehmend Cybersicherheitsrisiken ausgesetzt. Gleichzeitig lassen sich etablierte Maßnahmen der IT-Sicherheit in diesem Umfeld nicht uneingeschränkt anwenden. Warum das so ist und wie industrielle Cybersicherheit effektiv umgesetzt werden kann, erfahren Sie in diesem Web-Seminar.

|

| SC121 Update 2022 für ISO/IEC 27001 / 27002 |

Anfang 2022 wurde ISO/IEC 27002 aktualisiert. Wie Sie die neuen Anforderungen in Ihr Managementsystem integrieren, erfahren Sie in diesem 1-tägigen Kurs. |

| SC120-WS Änderungen der ISO/IEC 27001 – Was kommt auf uns zu |

In diesem einstündigen Web-Seminar erhalten Sie einen Überblick über die neuesten Änderungen, Auswirkungen auf Ihr Unternehmen, und Gültigkeit der Zertifikate gemäß ISO/IEC 27001. |

| ST108-WS-EN BROCADE SANnav 2.3.x/2.4.x Discovery Day |

At least since the Brocade Network Advisor (BNA) officially received End of Support status in February 2022, most BROCADE users have been working with the new management tool SANnav.

This free web seminar BROCADE SANnav 2.3.x Discovery Day gives you a condensed overview of the most important functions in 3 hours.

You will learn about the advantages of SANnav 2.3.x in a live demo. We will show you the key benefits and best practices so that you can avoid mistakes during installation.

You will gain in-depth knowledge of the SANnav management portal in the 4-day workshop: ST108-EN SANnav 2.3 Installation and Administration

|

| SC560 BSI IT-Grundschutz-Berater |

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist für die Fragen der IT-Sicherheit zuständig. Um das reaktive Angebot im Bereich Cyber Security bzw. IT-Sicherheit zu stärken, wurde das Cyber-Sicherheitsnetzwerk (CSN) als Anlaufstelle zur Vorfallbearbeitung gegründet. Dieser freiwillige Zusammenschluss von qualifizierten IT-Security-Experten hat das Ziel, IT-Sicherheitsvorfälle schneller zu erkennen, zu analysieren, das Schadensausmaß zu begrenzen und weitere Schäden zu verhindern.

Der Workshop SC560 BSI IT-Grundschutz-Berater versetzt Sie in die Lage, Behörden und Unternehmen bei der Entwicklung von Sicherheitskonzepten unterstützen oder bei der Einführung eines Managementsystems zur Informationssicherheit begleiten. Im operativen Tagesgeschäft können sie mit den zuständigen Mitarbeitern auf Basis des IT-Grundschutzes Maßnahmen definieren und im Betrieb umsetzen. Zertifizierte IT-Grundschutz-Berater können zudem dabei unterstützen, ein ISO 27001 Audit auf Basis von IT-Grundschutz vorzubereiten.

Das Seminar bildet die zweite Stufe des offiziellen Zertifizierungsprogramms des BSI und entspricht der IT-Grundschutz-Aufbauschulung. Teilnehmer, die die Prüfung zum IT-Grundschutz-Praktiker erfolgreich bestanden haben und anschließend die Teilnahme an dem Seminar IT-Grundschutz-Berater nachweisen, sind berechtigt, an der offiziellen Prüfung zum IT-Grundschutz-Berater teilzunehmen. Diese Prüfung kann nur beim BSI in Bonn absolviert werden. Allgemeinen Informationen des BSI zur Personenzertifizierung zum IT-Grundschutz-Berater finden Sie auf der Webseite des BSI |

| SC210-EN ISC2 CISSP Preparation |

In the SC210-EN ISC2 CISSP Preparation course, participants acquire comprehensive knowledge and skills that are necessary for the strategic and technical implementation of information security. At the same time, they are prepared for the CISSP ISC2 certification exam. In our intensive 5-day course, the contents of the eight domains of the Common Body of Knowledge (CBK) are taught. The CBK is a compendium that bundles proven security methods (best practices), technologies, theories, models and concepts.

The CISSP is the first certification accredited by ANSI as ISO Standard 17024:2003 in the field of information security and offers not only an objective assessment of competence, but also a globally recognised standard of performance. The course material is presented in a practical, concrete and understandable way using examples on the whiteboard and flipchart.

Accompanying the course, the books "ISC2 CISSP Official Study Guide" and "ISC2 CISSP Official Practice Tests" are provided free of charge. |

| SC210 ISC2 CISSP Vorbereitung |

In dem CISSP-Kurs erhalten die Teilnehmer umfassende Kenntnisse und Fähigkeiten, die für die strategische und technische Umsetzung der Informationssicherheit notwendig sind. Gleichzeitig werden sie auf die Prüfung zur ISC2 Zertifizierung des CISSP vorbereitet. In unserem intensiven 5-tägigen Kurs werden die Inhalte der acht Domains des „Common Body of Knowledge“ (CBK) vermittelt. Der CBK stellt ein Kompendium dar, welches bewährte Sicherheitsmethoden (Best Practices), Technologien, Theorien, Modelle und Konzepte bündelt.

Der CISSP ist die erste Zertifizierung die durch ANSI als ISO-Standard 17024:2003 im Bereich Information Security akkreditiert wurde und bietet nicht nur eine objektive Bewertung der Kompetenz, sondern auch einen global anerkannten Leistungsstandard. Der Lehrstoff wird praxisnah, konkret und verständlich anhand von Beispielen an Whiteboard und Flipchart präsentiert.

Begleitend zum Kurs werden die Bücher “ISC2 CISSP Official Study Guide“ und "ISC2 CISSP Official Practice Tests" kostenfrei bereitgestellt. |

| RC136 Risikoaggregation in der Praxis |

Risikoquantifizierung und Risikoaggregation (Risikosimulation) sind wesentlich für Controlling, Risikomanagement sowie die Unternehmens-, Strategie- und Investitionsbewertung. Bestandsgefährdende Entwicklungen können auch aus dem Zusammenwirken mehrerer Risiken resultieren, die bei isolierter Betrachtung an sich nicht bestandsgefährdend sind. Bei der Beurteilung, ob eine bestandsgefährdende Entwicklung vorliegt, ist daher eine Aggregation der Risiken erforderlich.

Im Praxis-Seminar RC136 Risikoaggregation in der Praxis werden fundierte Methoden zur Aggregation von Risiken vorgestellt und anhand von „Case Studies“ angewendet. Außerdem wird ein praxisorientierter Ansatz zur Entwicklung eines Risikotragfähigkeitskonzepts vorgestellt, um u.a. auch die Anforderungen aus dem Prüfungsstandard 340 (IDW PS 340) sowie dem DIIR Revisionsstandard Nr. 2 (Prüfung des Risikomanagementsystems durch die Interne Revision) zu erfüllen.

Alle Teilnehmer erhalten eine umfangreiche Dokumentation in gedruckter und elektronischer Form (USB-Stick). Außerdem erhalten alle Teilnehmer das Buch "Erfolgsfaktor Risiko-Management 4.0 - Praxishandbuch für Industrie und Handel" (Romeike/Hager, 4. Auflage, Springer Verlag 2020) sowie ein Zertifikat der Risk Academy®. |

| VI112 VMware vSphere 9.x Fundamentals |

Das praxisorientierte Training VMware vSphere 9.x Fundamentals beschäftigt sich u.a. mit dem VMware ESXi Server als auch dem VMware vCenter.

Im Workshop lernen Sie eine hochverfügbare, dynamische und performante Umgebung zu implementieren. |

| CL120 Cloud Compliance - Normen, Sicherheitsanforderungen, Lösungswege |

Die Digitalisierung schreitet sowohl in der freien Wirtschaft als auch in Behörden kontinuierlich voran. Um das Potential der Digitalisierung voll auszuschöpfen, führt kein Weg an der Cloud und damit an der Cloud Security vorbei. Da parallel zu dieser Entwicklung die Cybersecurity-Lage weiter angespannt ist und infolge hybrider Kriegsführung im Informationsraum weiter steigen wird, stellt sich für alle Unternehmen und Behörden die Frage, wie insbesondere die Nutzung von Cloud-Dienstleistungen sicher gestaltet werden kann.

Die Schulung CL120 Cloud Compliance – Normen, Sicherheitsanforderungen, Lösungswege zeigt die regulatorischen Grenzen und einen Best-Practice-Ansatz für eine „sichere Cloud-Nutzung“ im unternehmerischen bzw. behördlichen Umfeld auf, um die digitale Transformation sicher zu meistern.

Für die praktische Umsetzung dieser Anforderungen empfehlen wir die anschließende Teilnahme am Workshop CL130 Cloud Information Security gemäß ISO/IEC 27017/27018.

|

| SC480 Secure Operations |

Der Begriff Security Operations (SecOps) beschreibt den Ansatz, Sicherheit und Betriebsabläufe in einer Organisation zu integrieren, um eine effektive Sicherheitspraxis zu gewährleisten. Der Schwerpunkt liegt darauf, Sicherheitsaspekte nahtlos in die täglichen betrieblichen Prozesse zu integrieren, anstatt sie als separate und isolierte Aktivitäten zu behandeln. SecOps zielt darauf ab, die Reaktionsfähigkeit gegenüber Sicherheitsvorfällen zu verbessern, die Sicherheitslücken zu minimieren und die Effizienz der Sicherheitsmaßnahmen zu steigern.

Im Workshop SC480 Secure Operations werden verschiedene Grundsätze im Bereich SecOps näher beleuchtet und ein Ansatz geschaffen, um erfolgreich SecOps in Unternehmen einzuführen. Dabei werden sowohl Themenschwerpunkte der Informationssicherheit und dem Betrieb und deren Wechselwirkung zu anderen Prozessen und Abteilungen im Unternehmen thematisiert.

Der Kurs ist Teil des "qSkills Secure Software Quadrant", bestehend aus:

|

| SC144 Informationssicherheit im Krankenhaus Branchenspezifischer Sicherheitsstandard (B3S) |

Um Kliniken besser vor Cyberangriffen schützen zu können, stellt die Deutsche Krankenhausgesellschaft einen branchenspezifischen Sicherheitsstandard (B3S) im Sinne des § 8a BSI-Gesetz zur Verfügung. Der B3S beschreibt sinnvolle und notwendige Maßnahmen, wie die Prozesse und Systeme im Krankenhaus geschützt werden können, um die IT- und Informationssicherheit zu verbessern.

In dem Kurs SC144 Informationssicherheit im Krankenhaus Branchenspezifischer Sicherheitsstandard (B3S) wird die neueste Version des B3S für Krankenhäuser vorgestellt und aufgezeigt, wie Sie die geforderten Maßnahmen planen und entsprechend umsetzen können. |

| NT300 Design & Implementierung von sicheren Unternehmensnetzen |

Fortschrittliche Entwicklungen wie künstliche Intelligenz, Machine Learning und Analytics rücken neue Anforderungen an Netzwerke in den Vordergrund. Netzwerke müssen in der heutigen Zeit einfach, automatisiert und cloudfähig sein. Sie brauchen eine neue Intelligenz, die die komplette Kommunikation im Unternehmen steuert, vernetzt, auswertet und vor unbefugtem Zugriff schützt. Die steigende Anzahl von Endgeräten und mobil arbeitenden Mitarbeitern ist sicher zu integrieren und zu verwalten. Für die IT-Security von Unternehmen spielt Netzwerksicherheit eine entscheidende Rolle, weil sie wertvolle Daten und sensible Informationen vor Cyberangriffen schützt und dafür sorgt, dass das Netzwerk funktionsfähig und vertrauenswürdig ist.

Der Workshop NT300 Design & Implementierung von sicheren Unternehmensnetzen ist ein praxisorientierter Einstieg in das Thema IT-Security. Neben der Wiederholung von Netzwerkgrundlagen lernen Sie Gefährdungspotenziale von Netzwerken und Grundelemente für sichere Netze kennen. Es werden Architektur und Topologien von Netzwerken behandelt und Sie erhalten eine kurze Einführung in das Thema Sicherheitsmanagement.

|

| VI220 Proxmox VE - Migration inkl. Storage & Backup |

Die Open Source–Virtualisierungssoftware Proxmox VE ist eine der meistgenutzten Virtualisierungslösungen im Linux-Bereich. Der Vorteil dieser Virtualisierungsplattform besteht darin, dass Proxmox VE die Option bereitstellt, die beiden unterschiedlichen Virtualisierungslösungen LXC (virtuelle Linux Container) und KVM (kernelbasierte Virtual Machine) simultan zu betreiben.

In dem praxisorientierte Training VI220 Proxmox VE - Migration inkl. Storage & Backup erfahren Sie, wie man Proxmox VE installiert, aktualisiert und in einem hochverfügbaren Cluster betreibt. Unser Experte zeigt Ihnen, wie Sie VMs installieren und von VMware, Hyper-V und physikalischen Systemen migrieren können. Verschiedene Storage Optionen werden vorgestellt: Lokal, CEPH, NFS, ZFS, Cluster Dateisysteme mit Shared Block Storage. Außerdem werden die Firewall, Kommandozeile, Monitoring, Ransomware sicheres Backup/Restore und Lets Encrypt SSL Zertifikate behandelt. Zu allen Themen gibt es praktische Übungen. |

| SC425 EC-Council Certified Penetration Testing Professional (CPENT AI) |

Der Kurs SC425 CPENTAI Certified Penetration Testing Professional von EC-Council ist eines der weltweit umfassendsten praxisorientierten Penetrationstesting-Kurse. Es bietet eine vollständige Methodologie zur Durchführung von Sicherheitsprüfungen und kombiniert fortgeschrittene Penetrationstesting-Techniken mit der Nutzung Künstlicher Intelligenz (KI). Die Teilnehmer lernen, wie sie mit innovativen KI-Tools Prozesse automatisieren, reale Cyberbedrohungen simulieren und Sicherheitslücken identifizieren können.

Der Workshop ist speziell darauf ausgelegt, Fähigkeiten zu vermitteln, die weit über grundlegendes Penetrationstesting hinausgehen. Dazu gehören die Durchführung von Tests in heterogenen Netzwerkarchitekturen, IoT-Systemen, Cloud-Umgebungen und sogar kritischen OT und SCADA-Infrastrukturen. Die Teilnehmer lernen auch, Sicherheitsberichte zu erstellen, die für Stakeholder umsetzbar und präzise sind.

Durch praktische Übungen in über 110 Laborumgebungen, Live-Cyber-Ranges und CTF-Herausforderungen (Capture the Flag) bereitet der CPENTAI die Teilnehmer auf reale Sicherheitstests vor und verleiht ihnen die Fähigkeit, als vielseitige Offensive-Security-Experten zu agieren. |

| CL121 Fit für die Cloud - Cloud Compliance im Gesundheitswesen |

Die Digitalisierung des deutschen Gesundheitswesens wird vom Bundesministerium für Gesundheit (BMG) entschieden vorangetrieben. Erklärtes Ziel ist der Aufbau einer „sicheren Vernetzung“ der Gesundheitsversorgung auf allen Ebenen. Neben eGK, ePA, E-Rezept und DiGA/DiPA sollen zukünftig auch cloudbasierte Systeme sowie TI-Anwendungen genutzt werden, um das Potential der Digitalisierung voll auszuschöpfen.

Die Schulung CL121 Fit für die Cloud - Compliance im Gesundheitswesen zeigt Ihnen regulatorische Anforderungen und Grenzen für KRITIS-Organisationen in der Healthcare.

Damit auch Sie die digitale Transformation in Ihrem Krankenhaus sicher meistern, erhalten Sie hier Best-Practice-Ansätze aus der Branche und Expertise über die normativen Grundlagen für eine rechtskonforme Cloud-Nutzung im Gesundheitswesen.

Für die praktische Umsetzung dieser Anforderungen empfehlen wir die ergänzende Teilnahme an dem Workshop CL130 Cloud Information Security gemäß ISO/IEC 27017/27018.

|

| AI342 Informationssicherheit 24/7: KI-basierte Compliance-Hotline |

Im praxisorientierten Workshop AI342 Informationssicherheit 24/7: KI-basierte Compliance-Hotline lernen Sie, wie Sie einen Echtzeit-Sprachassistenten für die Compliance-Hotline Ihres Unternehmens entwickeln können. Durch die Nutzung der OpenAI Realtime API und die Anbindung an Ihr internes Wissensmanagementsystem schaffen Sie eine Lösung, die rund um die Uhr verfügbar ist und den Anforderungen der Informationssicherheit gerecht wird.

Der Kurs beginnt mit einer Einführung in KI-basierte Compliance-Hotlines, wobei die Bedeutung und Vorteile solcher Systeme im Compliance-Bereich sowie deren Anwendungsfälle und Nutzen für die Informationssicherheit erläutert werden. Anschließend wird die Architektur eines Echtzeit-Sprachassistenten vorgestellt, einschließlich eines Überblicks über die OpenAI Realtime API und deren Einsatzmöglichkeiten sowie der Integration in bestehende Wissensmanagementsysteme.

Im weiteren Verlauf des Kurses konzentrieren wir uns auf die Implementierung der Sprachschnittstelle, einschließlich der Einrichtung und Konfiguration der OpenAI Realtime API für Sprachinteraktionen sowie der Verarbeitung von Spracheingaben und der Generierung von Sprachausgaben. Darüber hinaus wird die Anbindung an das Wissensmanagementsystem behandelt, um den Datenabruf und die Verarbeitung aus internen Wissensdatenbanken sicherzustellen und die Aktualität und Relevanz der bereitgestellten Informationen zu gewährleisten.

Ein besonderer Fokus liegt auf Sicherheits- und Datenschutzaspekten, wobei die Einhaltung von Compliance-Richtlinien und Datenschutzbestimmungen sowie die Implementierung von Sicherheitsmaßnahmen zum Schutz sensibler Daten thematisiert werden. Abschließend werden Methoden zum Testen und Optimieren des Sprachassistenten vorgestellt, einschließlich der Durchführung von Funktionstests, Fehlerbehebung und Anpassung des Systems basierend auf Nutzerfeedback. Der Kurs endet mit der Bereitstellung und Wartung des Sprachassistenten in der Unternehmensumgebung sowie der Planung regelmäßiger Aktualisierungen und Wartungsstrategien.

|

| CL460 Security Aspects in the Implementation of IaC |

Im Kurs CL460 Security Aspects in the Implementation of IaC (Infrastructure as Code) führen die Teilnehmer praxisorientierte Übungen auf einer ausgewählten Cloud-Plattform durch und verwenden dabei CI/CD-Tools wie CodePipelines sowie Terraform als IaC-Werkzeug. Diese Übungen bieten einen tiefen Einblick in die Absicherung von Infrastruktur durch Automatisierung und die Einhaltung von Compliance-Vorgaben.

Zusätzlich zu den theoretischen Inhalten, werden im Kurs Security Aspects in the Implementation of IaC umfangreiche Praxisbeispiele und Showcases aus realen Projekten vorgestellt, die den Teilnehmern praxisnahe Einblicke und umsetzbare Strategien vermitteln. Diese Beispiele decken eine breite Palette von Sicherheitsherausforderungen und Best Practices ab, wie sie in der täglichen Arbeit eines DevOps- oder Security-Engineers auftreten.

Besondere Schwerpunkte liegen dabei auf:

- Sicherheitsrichtlinien und Compliance: Wie man sicherstellt, dass Infrastrukturdefinitionen den unternehmensinternen sowie gesetzlichen Vorgaben entsprechen.

- Fehlerbehebung und Sicherheitsvorfälle: Analyse und Umgang mit Sicherheitsvorfällen, die durch fehlerhafte IaC-Implementierungen verursacht wurden, anhand konkreter Fallstudien.

- Best Practices für sichere CI/CD-Pipelines: Umsetzung sicherer Pipelines, die die Integrität und Sicherheit der bereitgestellten Infrastruktur gewährleisten.

|

| AI350 Vibe Coding - Software Development via Prompting |

Vertiefen Sie Ihr Wissen über Large Language Models und Prompt Engineering in unserem praxisorientierten Workshop AI350 Vibe Coding - Software via Prompting. In diesem Kurs erwerben Sie das Wissen und die Fähigkeiten, um die Techniken des Prompt Engineering effektiv in Ihren No-Code/Low-Code Workflows zu integrieren und damit Ihre Produktivität signifikant zu steigern.

Besonders für Fach- und Führungskräfte bietet dieser Workshop wertvolle Einblicke in die Möglichkeiten moderner KI-Technologien und zeigt konkrete Wege, wie Sie ohne IT-Abteilung und Programmierkenntnisse eigenständig Projekte umsetzen können. Sie lernen, wie Sie mit minimalen Ressourcen und in kürzester Zeit professionelle Lösungen entwickeln – sei es eine Landing Page, ein automatisiertes Reporting-System oder ein intelligentes Datenverwaltungstool.

Selbst ohne fortgeschrittene Programmierkenntnisse lernen Sie hands-on, wie Sie LLMs als Produktivitätsbooster einsetzen können und gewinnen die Autonomie, Ideen schnell und kostengünstig in die Realität umzusetzen. |

| AI060 KI GRC Specialist |

Der 5-tägige Kurs AI060 KI GRC Specialist vermittelt umfassendes Wissen über Governance, Risk und Compliance (GRC) für KI-Systeme. Neben dem NIST AI RMF und den risikobasierten Profilen für KI, wird auch der kommende EU AI Act intensiv behandelt. Zusätzlich erhalten die Teilnehmer Einblicke in AI Management Systems (AIMS), um den Lebenszyklus von KI-Anwendungen effektiv zu verwalten und die Einhaltung von Vorschriften sicherzustellen. Praxisnahe Workshops und eine optionale Zertifizierung runden das Programm ab. |

| AW110 AWS Technical Essentials |

Das Training „AWS Technical Essentials“ ist ein Einführungskurs, der Ihnen einen ersten Einblick in die AWS-Produkte, -Services und -Lösungen gibt. |

| AW240 Cloud Operations on AWS |

„Cloud Operations on AWS“ wurde für Systemadministratoren und Personen, die täglich mit AWS arbeiten, konzipiert, um administrative Aufgaben zu automatisieren, die Kontinuität von Geschäftsprozessen zu gewährleisten sowie die Sicherheit und Widerstandsfähigkeit der Umgebung zu verbessern. |

| SC135-WS Handwerkszeug des Internen Auditors |

Was ist ein Interner Auditor, welche Aufgaben hat er, welche Qualifikationen sollte er mitbringen und wie läuft ein internes Auditprogramm ab? In diesem Web-Seminar erhalten Sie einen Ein- und Überblick in das Handwerkszeug des Internen Auditors. |

| AI340 KI-gestützte Risikominimierung und Effizienzsteigerung im ISMS |

Im Workshop AI340 KI-gestützte Risikominimierung und Effizienzsteigerung im ISMS lernen Sie, wie Sie einen intelligenten Chatbot entwickeln, der die Einhaltung von Sicherheitsrichtlinien in Ihrem Unternehmen unterstützt und nahtlos in ein Informationssicherheitsmanagementsystem (ISMS) integriert werden kann. Der Fokus liegt auf der Umsetzung einer KI-gestützten Lösung, die Mitarbeiter in Echtzeit berät und Sicherheitsstandards automatisiert überprüft. Sie erhalten eine Einführung in moderne KI-Technologien wie OpenAI und LlamaIndex und erfahren, wie Sie Vector-Datenbanken nutzen, um Sicherheitsrichtlinien effizient zu speichern und abzufragen.

Ein zentraler Bestandteil des Kurses ist die Integration von Sicherheitsrichtlinien in eine Wissensdatenbank, die aktuelle Standards und Regularien wie NIS2, CRA oder DORA abdeckt. Sie lernen, wie Sie User Intents konfigurieren, um gezielte Interaktionen zu ermöglichen, und wie Sie Ihren Chatbot auf die Anforderungen eines ISMS zuschneiden können. Praxisnahe Anwendungsfälle, wie die automatisierte Unterstützung bei Threat Modeling und Risikoanalysen, verdeutlichen die vielseitigen Einsatzmöglichkeiten solcher Chatbots.

Zusätzlich vermittelt der Kurs Best Practices zur Sicherstellung von Datenschutz und Compliance bei der Nutzung der entwickelten Lösungen. Er richtet sich an IT-Sicherheitsverantwortliche, ISMS-Beauftragte, Software-Architekten, KI-Entwickler und all jene, die KI-Lösungen zur Unterstützung von Sicherheitsrichtlinien und ISMS-Prozessen implementieren möchten. Grundlegende Kenntnisse in IT-Sicherheit, Programmierung und KI-Technologien sind hilfreich, aber nicht zwingend erforderlich. Nach Abschluss des Kurses können Sie einen maßgeschneiderten Chatbot entwickeln und bereitstellen, der die Einhaltung gesetzlicher Vorgaben sicherstellt, Prozesse effizienter gestaltet und Ihre ISMS-Anforderungen optimal unterstützt. |

| RC131 IT-Risikomanagement in der Praxis |

Nur noch sehr wenige Geschäftsprozesse funktionieren ohne stabile und sichere IT-Systeme. Jedes Unternehmen, muss sich daher mit den Wirkungsszenarien von IT-Risiken auseinandersetzen und sich u.a. mit den folgenden Fragen beschäftigen: Wie werden IT-Risiken identifiziert und vor allem bewertet? Wie werden IT-Risiken präventiv oder zumindest reaktiv gesteuert? Wie kann eine Business-Impact-Analyse fundiert durchgeführt werden? Wie kann die betriebswirtschaftliche Sinnhaftigkeit von Maßnahmen analysiert und simuliert werden? Welche Methoden stellt Ihnen die Werkzeugkiste des Risikomanagements zur Verfügung?

Das Intensiv-Seminar RC131 IT-Risikomanagement vermittelt Ihnen fundiertes Wissen zum Aufbau sowie zur Weiterentwicklung eines wirksamen und effektiven IT-Risikomanagementsystems.

Alle Teilnehmer erhalten eine umfangreiche Dokumentation in gedruckter und elektronischer Form. Bei virtuellen Trainings erhalten die Teilnehmer alle Unterlagen im digitalen Format. Außerdem erhalten alle Teilnehmer das Buch "Risikomanagement" (Frank Romeike, Springer Verlag 2018) sowie ein Zertifikat der Risk Academy. |

| AW240-JAM Cloud Operations on AWS with AWS Jam |

In diesem Kurs wird das Thema Systemadministration mit einem AWS Jam Day kombiniert. Nutzen Sie den zusätzlichen Tag, um Themen wie Installation, Konfiguration, Automatisierung und Überwachung von Services und Systemen auf AWS spielerisch zu üben.

Der Workshop „Cloud Operations in AWS“ beschäftigt sich mit der Verwaltung und dem Betrieb von Netzwerken und Systemen auf AWS. Zudem rückt er vor allem automatisierbare und wiederholbare Bereitstellungen in den Mittelpunkt. |

| SC190 Information Security Incident Management |

Die meisten Vorfälle beginnen ganz harmlos. Ein User eröffnet ein Ticket, der Helpdesk widmet sich nach einer Weile dem Problem. Dann wird der Techniker nervös, er informiert seinen Chef und der wird auch nervös.

Ist es ein Angriff oder ein Fehler – welche Auswirkungen und Schäden sind zu erwarten und welche Maßnahmen sind jetzt einzuleiten? Dies und mehr lernen Sie in diesem Workshop, der in 4 Bereiche aufgeteilt ist:

- Erkennung von Vorfällen und allgemeine Grundsätze der Störungs- bzw. Vorfallsannahme

- Aufspüren von Angriffen im Netzwerk

- Vorfälle mit Clients und Servern

- Sie sind Teil eines Workshops, in dem Sie das Gelernte festigen und trainieren

Die überwiegende Zahl der Inzidenz, welche beim IT-Support entgegengenommen werden, sind Folge von Bedienungsfehlern oder haben technische Ursachen. Im Tagesgeschäft haben sich die Techniker daran gewöhnt eine Warteschlange, ähnlich dem Wartezimmer eines Arztes abzuarbeiten. Dabei ist der IT-Support meist auch die Notaufnahme. Also wie erkennt man die dringenden Fälle? Wie ist jetzt zu reagieren? |

| SC550 BSI IT-Grundschutz-Praktiker |

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist für die Fragen der IT-Sicherheit zuständig. Um das reaktive Angebot im Bereich Cyber Security bzw. IT-Sicherheit zu stärken, wurde das Cyber-Sicherheitsnetzwerk (CSN) als Anlaufstelle zur Vorfallbearbeitung gegründet. Dieser freiwillige Zusammenschluss von qualifizierten IT-Security-Experten hat das Ziel, IT-Sicherheitsvorfälle schneller zu erkennen, zu analysieren, das Schadensausmaß zu begrenzen und weitere Schäden zu verhindern.

Der Workshop SC550 BSI IT-Grundschutz-Praktiker erfüllt das Curriculum sowie die Qualifizierungsanforderungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und versetzt Sie in die Lage, die Aufgaben eines IT Sicherheitsbeauftragten (ITSiBe) oder Informationssicherheitsbeauftragten (ISB) zu übernehmen.

Der Fokus liegt auf der Vermittlung des erforderlichen Fachwissens aus dem Bereich der Informationssicherheit und dem Aufbau eines Managementsystems zur Informationssicherheit (ISMS). Sie erlernen, das Management bei der Wahrnehmung der Pflichten zur Sicherstellung eines angemessenen Informationssicherheitsniveaus zu unterstützen, angemessene Maßnahmen für Ihr Sicherheitskonzept zu bestimmen sowie den spezifischen Schutzbedarf Ihrer Informationen, Anwendungen und IT-Systeme zu identifizieren.

Das Seminar ist der Einstieg in das offizielle Zertifizierungsprogramm des BSI und entspricht der IT-Grundschutz-Basisschulung. Teilnehmer, die die Prüfung zum IT-Grundschutz-Praktiker bestehen, sind berechtigt, an der IT-Grundschutz-Aufbauschulung zum IT-Grundschutz-Berater teilzunehmen. |

| SC140 TISAX® und VDA ISA Anforderungen erfolgreich & effizient umsetzen |

Der Schutz von Informationen und Prozessen ist eine der zentralen Aufgaben der Unternehmensführung. Die Herausforderungen für die Automobilbranche angesichts steigender Gefahren durch Cyberkriminalität und Wirtschaftsspionage sind enorm. Der Schutz von Informationen und Prozessen ist eine der zentralen Aufgaben der Unternehmensführung. Die Herausforderungen für die Automobilbranche angesichts steigender Gefahren durch Cyberkriminalität und Wirtschaftsspionage sind enorm.

Autonomes Fahren, Digitalisierung, Industrial Security, KI sind als weitere Anforderungen an Informationssicherheit und Datenschutz in der Automobilindustrie dazu gekommen. Damit erhält das Thema Informationssicherheit einen immer größeren Stellenwert, wenn es um die Zusammenarbeit mit Zulieferern, Dienstleistern und Händlern geht.

Sie lernen die Grundlagen des TISAX®-Standards umzusetzen und sich zielgerichtet auf das Assessment vorzubereiten. Sie können die Anforderungen des VDA-ISA 6 Kataloges anhand von Praxisbeispielen anwenden und den geforderten Reifegrad Ihrer IT-Sicherheit erfüllen. |

| FP100 Implementing and Administering the FlexPod Solution |

Hören Sie den Ruf der modernen hybriden Welt? Die FlexPod Plattform vereinfacht das Management von Daten und Applikationen in der gesamten Hybrid Cloud. FlexPod ist eine umfassende Datacenter-Lösung von Cisco und NetApp.

FlexPod XCS basiert auf einer branchenführenden Plattform, die ein intelligentes, Cloud-ähnliches Arbeitsumfeld bietet und für sofort einsatzbereite Automatisierung, Workload-Optimierung, Lifecycle Management und flexible Nutzung sorgt.

In diesem Training lernen Sie Inbetriebnahme, Konfiguration, Wartung und Betrieb von UCS Flexpods mit vSphere und NetApp |

| NT100 Netzwerk Administration Basics |

Der Kurs NT100 Netzwerk Administration Basics vermittelt weitreichende Kenntnisse im Bereich moderne Netzwerke und deren Technologien unabhängig von eingesetzten Herstellern. Generell bieten wir im Grundlagenkurs für Netzwerk-Administratoren "5 Tage, 5 Layer".

Sie lernen neben physischen Grundlagen auch Netzwerkmodelle, verschiedene Layer-Technologien, statisches und dynamisches Routing, Identity & Accessmanagement, Netzwerk-Absicherung sowie verschiedene Netzwerkdienste. |

| SC470-WS Vom Anfang bis zum Ende denken: Security & Privacy by Design |

Ihre zweitbeste Option: Sicherheit am Ende z.B. durch einen nachgelagerten Pentest erreichen. Besser: ein Software-Produkt von vorneherein sicher planen und entwerfen mit Security & Privacy by Design. Aspekte des sicheren Betriebs sind bereits im Design zu berücksichtigen und eine sichere Architektur muss auch sicher implementiert werden.

Erfahren Sie anhand konkreter Beispiele in unserem Web-Seminar SC470-WS Vom Anfang bis zum Ende denken: Security & Privacy by Design, wie diese Themen in SecDevOps zusammenhängen und in einem Sicheren Software Lebenszyklus adressiert werden können. Unsere qSkills Experten für Architecture, Development und Operations beleuchten dabei kritische Fragen aus den drei Perspektiven.

Erlernen Sie dadurch ein sinnvolles Vorgehen für bestehende oder zukünftige Software-Projekte. |

| ST104 Brocade FOS 8.x / 9.x Admin Advanced |

Troubleshooting und Maintenance eines offenen SAN |

| ST104-EN Brocade FOS 8.x / 9.x Admin Advanced |

Troubleshooting and maintenance of an open SAN |

| SC100 Cyber Security Foundation |

Der Workshop SC100 Cyber Security Foundation bietet Ihnen einen kompakten Überblick über die gesamte Cyber Security-Landschaft.

Sie erhalten Verständnis für das Angreifen und Verteidigen von IT-Umgebungen, sowohl in theoretischen Mechanismen, als auch anhand praktischer Beispiele. Sie trainieren das Zusammenwirken von Mensch, Organisation und Technologie und deren Einfluss innerhalb der Cyber Security. Der Workshop findet online im Rahmen einer Konferenz statt und beinhaltet interaktive Elemente.

Lernkontrolle/Zertifikat:

Der Workshop schließt mit einer spielerischen Lernerfolgskontrolle mit einer Dauer von 45 Minuten ab. Bei Bestehen dieser erhalten die Teilnehmer ein qSkills-Zertifikat. |

| OT150 IEC 62443 Foundation für Betreiber |

Im Zusammenhang mit Cybersicherheit für Operational Technology (OT) gilt die Normenreihe IEC 62443 als wichtiger Standard. Die Normenreihe beschreibt, wie industrielle Cybersicherheit über den gesamten Lebenszyklus der OT geplant und umgesetzt werden kann und welche Anforderungen dabei durch die verschiedenen Beteiligten (Hersteller, Dienstleister, Betreiber) erfüllt werden müssen.

Das Training OT150 IEC 62443 Foundation für Betreiber vermittelt das erforderliche Wissen, um industrielle Cybersicherheit mithilfe der IEC 62443 bewerten und verbessern zu können. Sie lernen die zentralen Begriffe, Prinzipien und Konzepte (Industrial Automation and Control System, Zones & Conduits) der Normenreihe kennen und erhalten einen fundierten Überblick über die Best Practices und Anforderungen, die in den verschiedenen Teilen der Norm definiert werden. |

| ST195c Integrating Hybrid Clouds Foundation |

Der Kurs ST195c Integrating Hybrid Clouds Foundation beschreibt die Funktionen und Vorteile des NetApp® Cloud Volumes ONTAP® Systems. Das Seminar befähigt Sie, die Architektur und Funktionalität von Cloud-basiertem ONTAP Storage zu erklären. Darüber bekommen Sie eine Einführung in die Grundlagen der Administration, Konfiguration und Management des Cloud Volumes ONTAP-Systems, das NetApp BlueXP™ (ehemals NetApp Cloud Manager) verwendet. |

| ST195c-EN Integrating Hybrid Clouds Foundation |

The course ST195c-EN Integrating Hybrid Clouds Foundation describes the features and benefits of the NetApp® Cloud Volumes ONTAP® system. The course helps enable you to explain the architecture and functionality of cloud based ONTAP storage. Also, the course introduces basic administration, configuration, and management of the Cloud Volumes ONTAP system that uses NetApp BlueXP™ (formerly NetApp Cloud Manager). |

| SC230 ISACA CISA Vorbereitung |

Certified Information Systems Auditor (CISA) ist weltweit als Goldstandard für diejenigen anerkannt, die die IT- und Geschäftssysteme eines Unternehmens prüfen, kontrollieren, überwachen und bewerten. Für die Beschäftigung als IT-Auditor ist CISA häufig eine Pflichtqualifikation. Der Inhaber des Titels eines CISA ist nachweislich in der Lage, einen risikobasierten Ansatz bei der Planung, Durchführung und Berichterstattung von Prüfungsaufträgen anzuwenden.

Dieser Workshop SC230 ISACA CISA Vorbereitung bereitet Sie intensiv auf die ISACA-Prüfung zur Erlangung der CISA-Zertifizierung vor. Die kostenpflichtige Prüfung besteht aus 150 Fragen, die innerhalb von vier Stunden bearbeitet werden müssen. Die Fragen beziehen sich auf fünf Bereiche, die die ISACA im Rahmen der aktuellen Analyse der CISA-Berufspraxis ermittelt hat. Die Prüfung kann online oder in einem der autorisierten PSI-Testzentren durchgeführt werden.

Kurssprache: Wahlweise Deutsch oder Englisch

Kursunterlagen: Englisch

Prüfungssprache: Englisch

|

| SC220-EN ISACA CISM Preparation |

The SC220-EN ISACA CISM Preparation workshop is aimed at IT professionals with technical expertise and experience in the areas of IS/IT security and control. The CISM certification proves your qualification in the planning, implementation, control and monitoring of information security concepts and is highly recognised worldwide.

This workshop SC220-EN ISACA CISM Preparation prepares you intensively for the content and procedure of the ISACA CISM (Certified Information Security Manager) exam. The fee-based exam consists of 150 questions that must be completed within four hours. The exam can be taken online or at one of the authorised PSI test centres. |

| SC220 ISACA CISM Vorbereitung |

Der Workshop SC220 ISACA CISM Vorbereitung richtet sich an IT-Profis mit technischem Fachwissen und Erfahrungen in den Bereichen IS/IT-Sicherheit und -Kontrolle. Die CISM-Zertifizierung belegt Ihre Qualifikation hinsichtlich der Planung, der Umsetzung sowie der Steuerung und Überwachung von Informationssicherheitskonzepten und genießt global hohe Anerkennung.

Dieser Workshop bereitet Sie intensiv auf die Inhalte und den Ablauf der Prüfung zum ISACA CISM (Certified Information Security Manager) vor. Die kostenpflichtige Prüfung besteht aus 150 Fragen, die innerhalb von vier Stunden bearbeitet werden müssen. Die Prüfung kann online oder in einem der autorisierten PSI-Testzentren durchgeführt werden.

Kurssprache: Wahlweise Deutsch oder Englisch

Kursunterlagen: Englisch

Prüfungssprache: Englisch

|

| SC240 ISACA CRISC Vorbereitung |

CRISC (Certified in Risk and Information Systems Control) ist eine weltweit anerkannte managementorientierte Zertifizierung, die IT-Fachspezialisten auf die einzigartigen Herausforderungen des IT- und Unternehmensrisikomanagements vorbereitet und diese als strategischen Partner für Unternehmen positioniert. Die CRISC-Zertifizierung belegt Ihre Qualifikation als Experte in der Identifizierung und Bewertung von IT-Risiken im Unternehmen sowie in der Implementierung und Überwachung von Informationssystem-Kontrollen.

Der Workshop SC240 ISACA CRISC Vorbereitung bereitet Sie intensiv auf die ISACA-Prüfung zur Erlangung der CRISC-Zertifizierung vor. Die kostenpflichtige Prüfung besteht aus 150 Fragen, die innerhalb von vier Stunden bearbeitet werden müssen. Die Prüfung kann online oder in einem der autorisierten PSI-Testzentren durchgeführt werden.

Kurssprache: Wahlweise Deutsch oder Englisch

Kursunterlagen: Englisch

Prüfungssprache: Englisch

|

| AI050 KI Security Specialist |

Der Zertifikatslehrgang AI050 KI Security Specialist bildet Sie zu einem KI-Experten für Cybersicherheit aus.

Erfahren Sie, wie KI bereits bei Cyberangriffen eingesetzt wird und welche Bedrohungen sich daraus ergeben können. Sie erhalten einen aktuellen Überblick über Angriffsmethoden und technische Systeme, die mit KI-Unterstützung möglich sind. Darüber hinaus werden Ihnen konkrete Praxisbespiele erfolgreicher Cyberangriffe vorgestellt, bei denen KI zum Einsatz kam. Der Lehrgang bildet ein Verständnis für die Entwicklungen in der Gegenwart und der absehbaren Zukunft, durch welches die Teilnehmer überblicken und nachvollziehen können, welche Risiken heute und morgen durch KI für die Cybersicherheit bestehen.

Erfahren Sie ebenso, wie KI umgekehrt Ihnen dabei helfen kann, Cyberangriffe abzuwehren und vorzubeugen: Von strategischen Überlegungen über Vorschläge für die Umsetzung in Unternehmen bis hin zu konkreten Einsatzszenarien. Lernen Sie Techniken kennen, die gezielt zum Schutz von IT-Systemen entwickelt und verwendet werden. Neben Hardware-Lösungen stehen dabei auch Software-Lösungen im Fokus. Zusätzlich werden aktuelle und zukünftig mögliche Entwicklungen von Sicherheitslösungen mit KI-Einsatz vorgestellt. Nach Abschluss des Kurses haben Sie das nötige Wissen, um Entscheidungen für Ihre individuellen Sicherheitsbedarfe treffen zu können.

Sie erhalten einen detaillierten Einblick in den technischen Ablauf von Cyberangriffen mit und ohne KI-Einsatz und können so nachvollzeihen, welche Maßnahmen mit Hilfe von KI möglich sind, um sich dagegen zu schützen. Für ein strukturiertes Vorgehen bei der Umsetzung von Sicherheitslösungen gegen diese Art von Angriffen wird den Teilnehmern eine Anleitung gegeben, mit der sie in der Praxis gezielt arbeiten können. Dadurch sollen zum einen Grundlagen für die Entwicklung solcher Systeme vermittelt und zum anderen Möglichkeiten der Dokumentation aufgezeigt werden.

Lernen Sie, wie Sie anhand eines Prüfkataloges KI-Anwendungen vertrauenswürdig entwickeln und überprüfen können. Damit ist Ihnen auch die Entwicklung von KI-Anwendungen möglich, die diese Kriterien beachten und somit den Ansprüchen an die Vertrauenswürdigkeit gerecht werden. Das Hauptaugenmerk liegt auf KI-Anwendungen, die auf Maschinellem Lernen beruhen. |

| ST274c MetroCluster Administration |

Metrocluster-IP 9.15.1 Installation, Konfiguration und Administration inkl. Switch Konfiguration |

| ST274c-EN MetroCluster Administration |

Metrocluster IP 9.15.1 Installation, configuration and administration including switch configuration. |

| BR310-WS NetBackup Ransomware |

Cyberkriminalität steht ganz oben auf der Liste krimineller und terroristischer Bedrohungen. Im Visier der Täter: vor allem auch Deutschland! Kaum ein Tag vergeht ohne entsprechender Meldungen, verursacht durch Hacker.

Wichtig: Bei Cyberangriffen können auch Backup-Lösungen angegriffen werden. Wenn Ransomware erst die Kontrolle über NetBackup gewonnen hat, können die Folgen verheerend sein!

Das kostenfreie Web-Seminar NetBackup Ransomware zeigt Ihnen was passiert, wenn Ransomware die Kontrolle über NetBackup gewonnen hat und welche verheerenden Folgen damit verbunden sein können. Wir zeigen Ihnen, welche Angriffspunkte Hacker gezielt nutzen, um Unternehmensdaten auf dem Storage abzugreifen, zu verschlüsseln oder das Rechenzentrum mit Malware zu infiltrieren. Helfende Backups sind nicht selten auch gelöscht oder verschlüsselt. |

| ST108 SANnav 2.3.x/2.4.x Installation und Administration |

Im Brocade Workshop ST108 SANnav 2.3/2.4x Installation und Administration erlernen Sie das Management von Brocade FC SANs mit Brocade SANnav. |

| ST108-EN SANnav 2.3.x/2.4.x Installation und Administration |

In the Brocade workshop ST108-EN SANnav 2.3/2.4x Installation und Administration you will learn how to manage Brocade FC SANs with Brocade SANnav. |

| BR418-EN Veeam Backup & Replikation v12.3 (VMCE) with Storage-Connection |

The course BR418-EN Veeam Backup & Replikation v12.3 (VMCE) with Storage-Connection includes the contents of BR410-EN Veeam Backup & Replication v12.3 (VMCE) Configure, Manage and Recover and prepares for the Veeam Certified Engineer (VMCE) certification. Additionally, this course provides an in-depth treatment of the course content as well as additional information and exercises on the topic of storage integration with Veeam. |

| RC126 Grundlagen des Risikomanagements |

Die Fähigkeit, bei unternehmerischen Entscheidungen Chancen und Gefahren (Risiken) abzuwägen, ist ein zentraler Erfolgsfaktor. Das Risikomanagement eines Unternehmens befasst sich mit der Identifikation, der Bewertung, der Aggregation (Zusammenfassung) sowie der Bewältigung von Risiken, die als mögliche Ursachen von Planabweichungen interpretiert werden können. Wie kann man die offensichtlichen Vorteile eines bewussten Umgangs mit Risiken realisieren, ohne den unnötigen bürokratischen Aufwand eines überformalisierten Risikomanagementsystems akzeptieren zu müssen? In diesem 3-tägigen Intensiv-Seminar RC126 Grundlagen des Risikomanagements werden alle relevanten Grundlagen zum Aufbau eines Risikomanagement- und Frühwarnsystems behandelt.

Alle Teilnehmer erhalten eine umfangreiche Dokumentation in gedruckter und elektronischer Form (USB-Stick). Außerdem erhalten alle Teilnehmer das im Jahr 2020 neu veröffentlichte Buch "Erfolgsfaktor Risiko-Management 4.0 - Praxishandbuch für Industrie und Handel" (Romeike/Hager, 4., komplett überarbeitete und ergänzte Auflage, Springer Verlag 2020) als eBook oder als gedruckte Hardcover-Version.

Das Training beinhaltet ein Zertifikat der Risk Academy® sowie ein Personen-Zertifkat des "International Institute for Governance, Management, Risk & Compliance" (GMRC). |

| SM208 Automic Developer API |

Der Kurs SM208 Automic Developer API wurde für Benutzer entwickelt, die mit Automic Automation über CallAPI, Java API oder REST API Schnittstellen andere Anwendungen integrieren möchten. Es werden die nötigen Kenntnisse vermittelt, um Automic über die API Schnittstellen mit externen Tools einzubinden. In zahlreichen praktischen Übungen mit klassischen Anwendungsbeispielen erhalten Sie die Möglichkeit, selbst alle Szenarien möglicher Integrationen zu testen und sich so ein fundiertes Wissen für die Anwendung in der Praxis anzueignen. |

| SC450 Digitale Forensik für Fachexperten |

Cyberkriminelle stellen durch Phishing, Hacking oder Scamming eine hohe Gefahr für Unternehmen und deren sensible Daten dar. Um den Gefahren eines Angriffs vorzubeugen bzw. im Falle eines Angriffs die von Tätern hinterlassenen Spuren aufzuspüren und gerichtsverwertbar zu sichern, bedarf es IT-forensischer Kenntnisse.

Der Fokus des Workshops SC450 Digitale Forensik für Fachexperten liegt auf der praktischen Analyse von Windows- und Linuxsystemen unter Berücksichtigung IT-forensischer Prinzipien.

Hierbei wird sowohl auf die Grundlagen digitaler Forensik als auch detailliert auf einzelne IT-forensische Artefakte eingegangen. Die Inhalte werden in überschaubarer Runde in Form von Präsentationen, praktischen Übungen und Gruppendiskussionen interaktiv erarbeitet.

Das Seminar schließt am letzten Seminartag mit einer Prüfung sowie einem Zertifikat ab.

Für die Prüfung, die am Nachmittag stattfindet, haben die Teilnehmer 90 Minuten Zeit. Es handelt sich um 40 Multiple Choice-Fragen. Um die Prüfung erfolgreich zu bestehen, müssen 70 % davon richtig beantwortet werden. |

| LI109 Linux Performance-Analyse und Tuning |

Performance-Analyse, Ressourcen-Planung und Tuning in Bezug auf Speicher, I/O und CPU von Linux-Systemen. |

| AW330-WS Innovativ mit Vertrauen: KI-Potential nutzen bei robuster Data Governance auf AWS |

Künstliche Intelligenz bietet Unternehmen enormes Potenzial, doch der Umgang mit sensiblen Daten und die Einhaltung von Compliance-Vorgaben stellen oft große Herausforderungen dar. Wie können Sie Innovation fördern und gleichzeitig eine robuste, sichere Datenverwaltung gewährleisten?

In unserem Web-Seminar AW330-WS Innovativ mit Vertrauen: KI-Potential nutzen bei robuster Data Governance auf AWS zeigen wir Ihnen praxisnah, wie KI und eine granulare Zugriffskontrolle auf AWS miteinander kombiniert werden können, um Risiken zu minimieren und Vertrauen aufzubauen. Lernen Sie die wichtigsten Sicherheitsmechanismen wie IAM, ABAC und AWS Bedrock kennen und erleben Sie anhand einer Live-Demo, wie sichere und effiziente Datenzugriffsstrategien in der Praxis umgesetzt werden. Nutzen Sie die Gelegenheit, wertvolle Einblicke zu gewinnen und die Zukunft Ihrer datengetriebenen Innovationen sicher zu gestalten! |

| SC205-EN ISC2 CSSLP Preparation |

The SC205 ISC2 CSSLP preparation course is ideal for software developers and security professionals who are responsible for applying best practices at every stage of the SDLC - from software design and implementation to testing and deployment.

It also prepares them for the CSSLP ISC2 certification exam.

The wide range of topics covered by the CSSLP Common Body of Knowledge (CBK®) ensures that the course is relevant to all information security disciplines. |

| SC205 ISC2 CSSLP Vorbereitung |

Der Kurs SC205 ISC2 CSSLP Vorbereitung ist ideal für Softwareentwickler und Sicherheitsexperten, die für die Anwendung von Best Practices in jeder Phase des SDLC verantwortlich sind - vom Softwaredesign und der Implementierung bis hin zum Testen und Bereitstellen.

Gleichzeitig werden sie auf die Prüfung zur ISC2 Zertifizierung des CSSLP vorbereitet.

Das breite Themenspektrum des Common Body of Knowledge (CBK®) des CSSLP gewährleistet die Bedeutung des Kurses für alle Disziplinen der Informationssicherheit.

|

| OT300-WS Technik trifft Taktik: Der Einstieg ins OT-Pentesting |

Operational Technology (OT) Systeme stellen das Rückgrat unserer kritischen Infrastrukturen und produzierenden Unternehmen und rücken gleichzeitig zunehmend in den Fokus von Cyberangriffen. Im Web-Seminar OT300-WS Technik trifft Taktik: Der Einstieg ins OT-Pentesting betrachten wir OT aus dem Blickwinkel eines Angreifers und liefern somit Ansätze, die Sicherheit eigener OT-Anlagen weiter zu verbessern und Cyberbedrohungen effektiver zu begegnen.

Das Web-Seminar beginnt mit einer Übersicht über die Thematik OT bzw. OT-Security und schließt mit Empfehlungen für die Umsetzung von OT-Penetrationstests im eigenen Verantwortungsbereich ab. Angereichert mit den Erfahrungen des Trainers verspricht dieses Web-Seminar interessante Einblicke in ein oft noch vernachlässigtes und zugleich spannendes Themenfeld.

|

| DT100-WS Vertrauen Sie KI? - Digital Trust als Schlüssel zur erfolgreichen (digitalen) Transformation |

Wir stehen vor fundamentalen Veränderungen aller Lebens-, Arbeits- und Infrastrukturbereiche. Digitalisierung und disruptive Technologien wie z.B. Künstliche Intelligenz (kurz: KI) bieten einerseits große Chancen bei der Vernetzung von Prozessen, bringen aber andererseits neue Herausforderungen und Fragestellungen mit sich.

- Wie steht es um die Sicherheit von KI?

- Lässt sich KI Datenschutzkonform nutzen?

- Kann man KI überhaupt vertrauen?

- Was sind die Auswirkungen?

Dies stellt Unternehmen im Einzelnen und die Wirtschaft im Ganzen vor existentielle Herausforderungen. In einer zunehmend komplexer werdenden Umwelt müssen sie sich transformieren und sämtliche Stakeholder auf diesen Weg mitnehmen. Zum wichtigsten Orientierungswegweiser in einem solch komplexen, unsicheren Umfeld wird Vertrauen.

Konkret, die Gewissheit, dass die Stakeholder eines Unternehmens - darunter Mitarbeiter, Partner und vor allem Kunden – der dahinterstehenden Organisation vertrauen können. „Digital Trust“ wird somit zu einem der wichtigsten „Werkzeuge“.

Nur basierend auf digitales Vertrauen ist die Einführung von KI und die digitale Transformation überhaupt denkbar. Digital Trust und sein Ansatz hin zu neuen, sichtbaren digitalen Vertrauensankern ist hier der Schlüssel.

Dies fordern zunehmend auch einflussreiche Institutionen wie das World Economic Forum, das Deutsche Institut für Wirtschaftsforschung und die ISACA.

Im Web-Seminar DT100-WS Vertrauen Sie KI? - Digital Trust als Schlüssel zur erfolgreichen (digitalen) Transformation erfahren Sie, wie das Konzept „Digital Trust“ konkret aussieht. Wie man dieses Konzept in die Umsetzung bringt. Wie (digitales) Vertrauen als Werkzeug genutzt werden kann, insbesondere wenn Gesetze und Regulierungen immer hinterherhinken. |

| SC580 Vorfall-Experte des Cyber-Sicherheitsnetzwerks des BSI |

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist für die Fragen der IT-Sicherheit zuständig. Um das reaktive Angebot im Bereich Cyber Security bzw. IT-Sicherheit zu stärken, wurde das Cyber-Sicherheitsnetzwerk (CSN) als Anlaufstelle zur Vorfallbearbeitung gegründet. Dieser freiwillige Zusammenschluss von qualifizierten IT-Security-Experten hat das Ziel, IT-Sicherheitsvorfälle schneller zu erkennen, zu analysieren, das Schadensausmaß zu begrenzen und weitere Schäden zu verhindern.

Der Workshop SC580 Vorfall-Experte des Cybersicherheitsnetzwerks des BSI versetzt Sie in die Lage, im Falle von IT-Sicherheitsvorfällen schnell und effektiv vor-Ort-Hilfe leisten und die entsprechenden Prozesse zur Schadensregulierung einleiten zu können. |

| IA100-WS Warum Identity & Access Management ein 40-60 Problem ist |

Sind Sie auch von der Flut schlechter Daten kalt erwischt - und stellen sich die Frage: "wie sie sich selbst aus dem "Schlamm" herausziehen können, um wieder ruhig zu atmen?" - Wir beantworten auch die Frage: "warum Identity & Access Management (IAM) ein 40-60 Problem ist?"

Wie können Unternehmen das Thema Identity & Access Management für ihren Business-Erfolges adressieren – ganz ohne Produkte aus den Hochglanz Broschüren der IAM Anbieter?

Wir zeigen Ihnen, dass IAM den Fokus primär auf Prozesse, Prozesse, Prozesse und Organisationsthemen richten sollte. Denn für den IAM-Erfolg ist es essentiell, dass Technologie erst nachrangig adressiert wird und dabei der Blickwinkel des Anwender(unternehmens) im Fokus stehen muss. |

| DS150-WS Datenschutzdschungel – wie behalte ich den Überblick? |

Ständig neue Gesetze und Verordnungen, die das Einhalten von Datenschutzrichtlinien erschweren. Sie kennen das: Gerade sind die Verträge mit dem Kunden geschlossen und Sie sind sich sicher, dass alles geregelt ist; schon kommt der Datenschützer um die Ecke und fragt nach Verträgen zur Auftragsdatenverarbeitung, technisch-organisatorischen Maßnahmen, Standardvertragsklauseln und vielem mehr.

Nicht erst die DSGVO und das Schrems-II-Urteil haben die Datenschutzwelt kompliziert gemacht, aber durch sie wurde es gewiss nicht einfacher. Deadlines müssen im Blick behalten werden, wie beispielsweise die Umstellung der Standardvertragsklauseln (SCCs) auf die neue Vorlage - seit 27.09.2021 Pflicht, die Übergangsfrist läuft jedoch zum 27.12.2022 ab. Wissen Sie, was zu tun ist?

In diesem Web-Seminar beleuchten wir einen Teilbereich des Datenschutzes, speziell die Umstellung auf die „neuen“ Standardvertragsklauseln, sowie passend dazu die Datenübertragung in die USA und damit auch das Konstrukt Meta. |

| SC175 DORA - Der Countdown läuft |

Der Digital Operational Resilience Act (DORA) ist ein wichtiger Bestandteil der digitalen Finanzstrategie der Europäischen Union, der darauf abzielt, die Cybersicherheit und die operative Widerstandsfähigkeit des Finanzsektors zu stärken. Angesichts der zunehmenden Digitalisierung der Finanzdienstleistungen und der damit verbundenen Cyberbedrohungen ist DORA eine Antwort auf die dringende Notwendigkeit, ein einheitliches Regelwerk zu schaffen, das die Sicherheit und Stabilität des Finanzsystems in der EU gewährleistet.

Die im Workshop SC175 DORA - Der Countdown läuft behandelten Schlüsselaspekte von DORA sind:

- Risikomanagement: Unternehmen müssen ein solides IT-Risikomanagement etablieren, das regelmäßige Assessments und Tests umfasst.

- Incident Reporting: Es gibt klare Vorgaben für die Meldung von Sicherheitsvorfällen, um eine schnelle Reaktion und Begrenzung von Schäden zu ermöglichen.

- Digitale Operational Resilience Testing: Unternehmen müssen regelmäßige Tests ihrer digitalen Widerstandsfähigkeit durchführen, einschließlich Penetrationstests und Szenarioanalysen.

- Management von Drittanbieter-Risiken: Finanzinstitute müssen sicherstellen, dass ihre Drittanbieter, einschließlich Cloud-Dienste, ebenfalls hohe Sicherheits- und Resilienzstandards erfüllen.

- Aufsichtsrahmen: DORA etabliert einen EU-weiten Aufsichtsrahmen, der eine kohärente Anwendung der Vorschriften gewährleisten soll.

Die Bafin formuliert in ihrer Aufsichtsmitteilung vom Juni/2024 wichtige Informationen als Erläuterung zur DORA zum Thema „Stärkung von Schulung und Kommunikation“

DORA betont Schulungspflichten deutlich stärker als BAIT/VAIT. So haben Finanzunternehmen für ihre Mitarbeiter und die Geschäftsleitung Programme zur Sensibilisierung für IKT-Sicherheit und Schulungen zur digitalen operationalen Resilienz zu entwickeln (Art. 13 Abs. 6 DORA). Darüber hinaus haben die Mitglieder des Leitungsorgans ihre Kenntnisse und Fähigkeiten zu IKT-Risiken auf dem neusten Stand zu halten, auch durch spezielle Schulungen (Art. 5 Abs. 4 DORA). Generell sollen die Schulungen auf den Aufgabenbereich abgestimmt sein und ggf. auch eingesetzte IKT-Drittdienstleister abdecken. |

| AI000 KI Meetup Exploring AI and its Impact on us! |

Nürnberg Data Science & AI is a dynamic community for passionate and experienced data scientists eager to share ideas, knowledge, and expertise. This group provides a platform to shape the future of intelligent algorithms and influence the local tech ecosystem.

Meetups bring together like-minded individuals to engage in meaningful discussions and hands-on activities. With +900 members, the Nürnberg Data Science & AI User Group is organized by Dr. Benjamin Linnik and Lukas Spranger.

qSkills is proud to support this vibrant community by sponsoring their monthly events, offering venue space, pizza & drinks, and speakers.

Join us and be part of the growing data science and AI movement in Nürnberg! Find out more on the group's meetup.com page.

|

| AI100 KI-Beauftragter |

In der heutigen digitalen Transformation spielen Künstliche Intelligenz (KI) und ihre strategische Implementierung eine entscheidende Rolle für den Unternehmenserfolg. Der dreitägige Lehrgang AI100 KI-Beauftragter richtet sich an Führungskräfte mit technischem Hintergrund und vermittelt die notwendigen Kenntnisse und Kompetenzen, um als KI-Beauftragter effektiv agieren zu können.

Die Teilnehmenden lernen, KI-Projekte zu planen, umzusetzen und deren Auswirkungen auf Geschäftsprozesse zu steuern. Zudem werden ethische, rechtliche und strategische Aspekte der KI-Nutzung behandelt, um eine ganzheitliche Sichtweise zu fördern. Themen wie der EU AI Act, AI Security, AI Governance und Datenschutz in KI-Anwendungen werden ebenfalls behandelt, ohne dabei den Fokus auf die praktische Umsetzung und strategische Planung zu verlieren.

Der Kurs kombiniert theoretische Inputs mit praxisnahen Übungen, Workshops und Fallstudien. Interaktive Diskussionen und Erfahrungsaustausch fördern das Verständnis und die Anwendung der vermittelten Inhalte im jeweiligen Unternehmenskontext. Nach erfolgreichem Abschluss des Kurses erhalten die Teilnehmenden ein Zertifikat, das ihre Qualifikation als KI-Beauftragter im Unternehmen dokumentiert.

Dieser Kurs vermittelt Ihnen alle Fähigkeiten, um die strategische Einführung von KI in Ihrem Unternehmen erfolgreich zu steuern und die Chancen der digitalen Transformation optimal zu nutzen. |

| OT110 OT Security Professional |

Moderne Produktionsanlagen sind durch ihren hohen Vernetzungsgrad und die Einbindung von Standard-IT-Komponenten zunehmend Cybersicherheitsrisiken ausgesetzt. Gleichzeitig lassen sich etablierte Maßnahmen der IT-Sicherheit in diesem Umfeld nicht uneingeschränkt anwenden, sodass sich in der industriellen Cybersecurity spezifische Ansätze etabliert haben.

Das Training OT110 OT Security Professional vermittelt die Prinzipien und Best Practices der industriellen Cybersecurity und damit das erforderliche Wissen und die Fähigkeiten, um Cybersicherheit im Kontext industrieller Produktion bewerten und verbessern zu können. Sie erfahren, in welcher Form etabliertes Vorgehen aus der IT-Security auch in der Operational Technology (OT) angewendet werden kann, aber auch welche Besonderheiten im OT-Umfeld berücksichtigt werden müssen und wie dies mit etablierten OT-Security-Ansätzen möglich ist.

Der Fokus des Kurses liegt auf industriellen Produktionsanlagen. Die vermittelten Inhalte sind aber nicht nur in Produktionsbetrieben, sondern auch in anderen Bereichen (z.B. Energie- und Wasserversorgung, Gebäudeautomatisierung) anwendbar. Das Training vermittelt die Inhalte durch theoretische Elemente, praktische Übungen, die Diskussion von Beispielen aus der Praxis und Live-Demos. |

| RC116 Quantitative Methoden im Risikomanagement |