204 Treffer bei Kursen

|

| Kurse |

| ST220 ONTAP Security and Ransomware Protection Administration |

Im NetApp Workshop ST220 ONTAP Security and Ransomware Protection Administration lernen Sie, wie Sie die in die NetApp® ONTAP® 9-Datenmanagementsoftware integrierten Sicherheits- und Compliance-Funktionen verwalten. Sie erfahren, wie Sie eine sichere IT-Umgebung nach Zero Trust Prinzipien wie "Least Privilege Access" und "Encrypt Everything" aufbauen. Außerdem administrieren, konfigurieren und managen Sie die integrierten Datensicherheits- und Compliance-Funktionen von ONTAP 9, zu denen die Datenaufbewahrung mit SnapLock Software und die Datenintegrität mit autonomem Ransomware-Schutz gehören.

|

| CL130 Cloud Information Security gemäß ISO/IEC 27017/27018 |

Die Digitalisierung schreitet unaufhaltsam voran, sowohl in der freien Wirtschaft als auch in Behörden. Um das volle Potenzial der Digitalisierung zu erschließen, führt kein Weg an der Cloud vorbei. Doch wie kann bei der Cloudnutzung ein angemessenes Sicherheitsniveau realisiert werden?

Während sich der Kurs CL120 Cloud Compliance – Normen, Sicherheitsanforderungen, Lösungswege auf Aspekte konzentriert, die vor der Nutzung von Cloud-Diensten berücksichtigt werden müssen (wie Regulatorik und gesetzliche Anforderungen hinsichtlich Vertragsgestaltung, Informationssicherheit und Datenschutz), baut der Workshop CL130 Cloud Information Security gemäß ISO/IEC 27017/27018 darauf auf und widmet sich der sicheren Einführung und Nutzung von Cloud-Services, also der konkreten Umsetzung dieser Anforderungen. Dabei werden bereits behandelte Themen wie zum Beispiel BSI-C5 vertieft und praxisnah konkretisiert.

Die Teilnehmer erhalten in diesem dreitägigen Workshop einen soliden Überblick über die Möglichkeiten Cloud Services in einem ISMS zu behandeln und Anleitungen zur einer sicheren Cloud-Architektur und Implementierung. |

| AZ500 Microsoft Azure-Sicherheitstechnologien |

Im Seminar AZ500 Microsoft Azure-Sicherheitstechnologien erwerben Sie fundierte Kenntnisse und Fähigkeiten, die zur Implementierung von Sicherheitskontrollen, zur Aufrechterhaltung der Sicherheitslage eines Unternehmens sowie zur Identifizierung und Behebung von Sicherheitslücken erforderlich sind. Dieser Kurs umfasst Sicherheit für Identitäten und den Zugriff, Plattformschutz, Daten und Anwendungen sowie Sicherheitsvorgänge. |

| SC260 CompTIA SecurityX |

Während Führungskräfte im Bereich Cybersicherheit bestimmen, welche Cybersicherheitsrichtlinien und -rahmenwerke umgesetzt werden können, wissen SecurityX-zertifizierte Experten (vormals CASP+), wie die Umsetzung der Lösungen innerhalb dieser Richtlinien und Rahmenwerke erfolgen kann.

Im Unterschied zu anderen Zertifizierungen deckt SecurityX sowohl die Sicherheitsarchitektur als auch die Technologie ab. In unserem Kurs SC260 CompTIA SecurityX werden Sie auf die SecurityX Zertifizierung vorbereitet. SecurityX ist die einzige praxisorientierte, leistungsbasierte Zertifizierung für Praktiker - nicht Manager - auf dem fortgeschrittenen Kompetenzniveau der Cybersicherheit, die technische Führungskräfte in die Lage versetzt, die Cyber-Bereitschaft eines Unternehmens zu bewerten und die richtigen Lösungen zu entwickeln und zu implementieren, um sicherzustellen, dass das Unternehmen auf den nächsten Angriff vorbereitet ist.

SecurityX umfasst technische Fähigkeiten in On-Premise-, Cloud- und Hybrid-Umgebungen, Governance-, Risiko- und Compliance-Fähigkeiten, die Bewertung der Cybersicherheitsbereitschaft eines Unternehmens und die Leitung technischer Teams zur Implementierung unternehmensweiter Cybersicherheitslösungen. |

| SC200 ISC2 CCSP Vorbereitung |

Der Vorbereitungskurs zum ISC2 Certified Cloud Security Professional (CCSP) vermittelt die Fähigkeiten, die Sie zur Steuerung von Cloudumgebungen und kommerziellen Clouddiensten benötigen. Im Rahmen des professionell aufbereiteten Kurses erlernen Sie die grundlegenden Cloud und Security Bausteine, um sich auf die offizielle ISC2 CCSP-Prüfung vorzubereiten.

Die Nutzung von Cloud-Diensten auf den Ebenen Infrastruktur, Plattform und Software-as-a-Service verlangen es, dass Sie sich mit Cloud-Sicherheit befassen und dieses Knowhow mit angesehenen Zertifizierungen belegen.

Die CCSP Zertifizierung wurde in Zusammenarbeit zwischen der Cloud Security Alliance (CSA) und der renommierten Sicherheitsorganisation ISC2 entwickelt, um Ihre Cloud Security Kompetenz auf globaler Ebene nachweisen zu können.

Begleitend zum Kurs werden die Bücher “ISC2 CCSP Official Study Guide“ und "ISC2 CCSP Official Practice Tests" kostenfrei bereitgestellt.

Weitere Infos:

Kurssprache, Prüfung, Zertifikat, Gültigkeit, Uhrzeiten & Nachweise, etc. finden Sie unter FAQs |

| OT110 OT Security Professional |

Moderne Produktionsanlagen sind durch ihren hohen Vernetzungsgrad und die Einbindung von Standard-IT-Komponenten zunehmend Cybersicherheitsrisiken ausgesetzt. Gleichzeitig lassen sich etablierte Maßnahmen der IT-Sicherheit in diesem Umfeld nicht uneingeschränkt anwenden, sodass sich in der industriellen Cybersecurity spezifische Ansätze etabliert haben.

Das Training OT110 OT Security Professional vermittelt die Prinzipien und Best Practices der industriellen Cybersecurity und damit das erforderliche Wissen und die Fähigkeiten, um Cybersicherheit im Kontext industrieller Produktion bewerten und verbessern zu können. Sie erfahren, in welcher Form etabliertes Vorgehen aus der IT-Security auch in der Operational Technology (OT) angewendet werden kann, aber auch welche Besonderheiten im OT-Umfeld berücksichtigt werden müssen und wie dies mit etablierten OT-Security-Ansätzen möglich ist.

Der Fokus des Kurses liegt auf industriellen Produktionsanlagen. Die vermittelten Inhalte sind aber nicht nur in Produktionsbetrieben, sondern auch in anderen Bereichen (z.B. Energie- und Wasserversorgung, Gebäudeautomatisierung) anwendbar. Das Training vermittelt die Inhalte durch theoretische Elemente, praktische Übungen, die Diskussion von Beispielen aus der Praxis und Live-Demos. |

| SC220 ISACA CISM Vorbereitung |

Der Workshop SC220 ISACA CISM Vorbereitung richtet sich an IT-Profis mit technischem Fachwissen und Erfahrungen in den Bereichen IS/IT-Sicherheit und -Kontrolle. Die CISM-Zertifizierung belegt Ihre Qualifikation hinsichtlich der Planung, der Umsetzung sowie der Steuerung und Überwachung von Informationssicherheitskonzepten und genießt global hohe Anerkennung.

Dieser Workshop bereitet Sie intensiv auf die Inhalte und den Ablauf der Prüfung zum ISACA CISM (Certified Information Security Manager) vor. Die kostenpflichtige Prüfung besteht aus 150 Fragen, die innerhalb von vier Stunden bearbeitet werden müssen. Die Prüfung kann online oder in einem der autorisierten PSI-Testzentren durchgeführt werden.

Kurssprache: Wahlweise Deutsch oder Englisch

Kursunterlagen: Englisch

Prüfungssprache: Englisch

|

| SC110 CompTIA Security+ |

In der 5-tägigen Schulung SC110 CompTIA Security+ lernen Sie die wesentlichen Dimensionen der modernen Informationssicherheit kennen und anwenden – praxisnah und auf dem Niveau der international anerkannten CompTIA Security+-Zertifizierung.

Im Fokus stehen anwendbare Kenntnisse zur Absicherung von Netzwerken, Anwendungen und Endgeräten – mit besonderem Augenmerk auf die Sicherstellung von Vertraulichkeit, Integrität und Verfügbarkeit von Daten.

Sie lernen, reale sicherheitsrelevante Herausforderungen zu erkennen und wirksam zu adressieren – von Authentifizierung und Zugriffskontrolle bis hin zu Bedrohungserkennung, Reaktion und Verschlüsselungstechniken.

Der Kurs SC110 CompTIA Security+ richtet sich an IT-Profis, idealerweise mit mindestens zweijähriger Erfahrung, die ihre Kenntnisse im Bereich Informationssicherheit fundiert auf einem international anerkannten Standard aufbauen möchten.

Je nach Vorkenntnissen und Lerngeschwindigkeit qualifiziert dieses Training für die Zertifikatprüfung CompTIA Security+, welche dann direkt im Anschluss oder zu einem selbstgewählten späteren Termin abgelegt werden kann.

Über den Voucher zur CompTIA-Lernplattform sind interaktive Lerninhalte, geführte Lab-Aufgaben und beliebig viele Testexamen verfügbar, welche auch im Anschluss an das Training noch besucht werden können.

Kurssprache: Wahlweise Deutsch oder Englisch

Kursunterlagen: Englisch

Prüfungssprache: Englisch |

| VI215 Container 4 - Kubernetes Security |

Dieser Kurs VI215 Container 4 - Kubernetes Security vermittelt Kenntnisse und Fähigkeiten, die für die Aufrechterhaltung der Sicherheit in einer hochkomplexen und dynamischen Kubernetes-Umgebung erforderlich sind. Dieses Kubernetes Security Training befasst sich mit Sicherheitsbelangen für Cloud-Produktionsumgebungen und deckt Themen im Zusammenhang mit der Sicherheits-Container-Lieferkette ab. Es werden Themen behandelt, die vor der Konfiguration eines Clusters, während der Bereitstellung und im laufenden Betrieb sowie bei der agilen Nutzung auftreten, einschließlich der Frage, wo Sie aktuelle Informationen zu Sicherheit und Schwachstellen finden.

Diese Kuberntes Schulung umfasst praktische Übungen zum Aufbau und zur Sicherung eines Kubernetes-Clusters sowie zur Überwachung und Protokollierung von Sicherheitsereignissen. |

| SC550 BSI IT-Grundschutz-Praktiker |

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist für die Fragen der IT-Sicherheit zuständig. Um das reaktive Angebot im Bereich Cyber Security bzw. IT-Sicherheit zu stärken, wurde das Cyber-Sicherheitsnetzwerk (CSN) als Anlaufstelle zur Vorfallbearbeitung gegründet. Dieser freiwillige Zusammenschluss von qualifizierten IT-Security-Experten hat das Ziel, IT-Sicherheitsvorfälle schneller zu erkennen, zu analysieren, das Schadensausmaß zu begrenzen und weitere Schäden zu verhindern.

Der Workshop SC550 BSI IT-Grundschutz-Praktiker erfüllt das Curriculum sowie die Qualifizierungsanforderungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und versetzt Sie in die Lage, die Aufgaben eines IT Sicherheitsbeauftragten (ITSiBe) oder Informationssicherheitsbeauftragten (ISB) zu übernehmen.

Der Fokus liegt auf der Vermittlung des erforderlichen Fachwissens aus dem Bereich der Informationssicherheit und dem Aufbau eines Managementsystems zur Informationssicherheit (ISMS). Sie erlernen, das Management bei der Wahrnehmung der Pflichten zur Sicherstellung eines angemessenen Informationssicherheitsniveaus zu unterstützen, angemessene Maßnahmen für Ihr Sicherheitskonzept zu bestimmen sowie den spezifischen Schutzbedarf Ihrer Informationen, Anwendungen und IT-Systeme zu identifizieren.

Das Seminar ist der Einstieg in das offizielle Zertifizierungsprogramm des BSI und entspricht der IT-Grundschutz-Basisschulung. Teilnehmer, die die Prüfung zum IT-Grundschutz-Praktiker bestehen, sind berechtigt, an der IT-Grundschutz-Aufbauschulung zum IT-Grundschutz-Berater teilzunehmen. |

| SC475 OWASP Security Champion |

Der Workshop SC475 OWASP Security Champion vermittelt Ihnen die Werkzeuge und Konzepte der sicheren Softwareentwicklung im professionellen Umfeld. Neben dem Härten der eigentlichen Anwendung liegt hier auch ein Fokus auf den modernen Konzepten Supply Chain Management und CI/CD Pipelines. Sie lernen Methoden und Tools kennen, um effizient Schwachstellen in Anwendungen zu identifizieren und zu beheben.

Der Workshop legt besonderen Wert auf praxisnahe Anwendungen, indem zahlreiche Übungen angeboten werden, die es den Teilnehmern ermöglichen, ihr erlerntes Wissen direkt in die Tat umzusetzen und zu festigen. Am Ende des Workshops werden die Teilnehmer ein solides Verständnis für das Härten von Applikationen und den dazugehörigen Prozessen erlangt haben, und können in ihrem Unternehmen als Security Champion zum Einsatz kommen.

Der Kurs ist Teil des "qSkills Secure Software Quadrant", bestehend aus:

|

| AW261 Security Engineering on AWS |

Sicherheit ist ein zentrales Anliegen sowohl für bestehende Kunden in der Cloud als auch für Unternehmen, die eine Cloud-Einführung in Erwägung ziehen. Die Zunahme von Cyberangriffen und Datenlecks bleibt für die meisten Fachkräfte der Branche ein zentrales Thema. Der Kurs AW261 Security Engineering on AWS greift diese Bedenken auf, indem er Ihnen hilft, ein besseres Verständnis dafür zu entwickeln, wie Sie sicher mit Amazon Web Services (AWS) arbeiten und aufbauen.

In diesem Kurs AW261 Security Engineering on AWS lernen Sie die Verwaltung von Identitäten und Rollen, das Management und die Bereitstellung von Accounts sowie das Monitoring der API-Aktivität auf Anomalien. Außerdem lernen Sie, wie Sie Daten schützen, die in AWS gespeichert sind. Der Kurs AW261 Security Engineering on AWS zeigt, wie Sie Logs erzeugen, sammeln und überwachen können, um Sicherheitsvorfälle zu identifizieren. Schließlich befassen Sie sich mit der Erkennung und Untersuchung von Sicherheitsvorfällen mit AWS-Services.

Der Kurs AW261 Security Engineering on AWS setzt sich aus einer Präsentation und Übungen zusammen, um das Erlernte praktisch anzuwenden. Die Kursunterlagen (E-Book) sind in englischer Sprache, die Kurssprache ist deutsch.

|

| AW120 AWS Security Essentials |

Der Kurs AW120 AWS Security Essentials behandelt grundlegende Sicherheitskonzepte der AWS Cloud, einschließlich Zugriffskontrolle in AWS, Methoden zur Datenverschlüsselung und wie der Netzwerkzugriff auf Ihre AWS-Infrastruktur abgesichert werden kann. Auf Grundlage des AWS Shared Security Model lernen Sie, für welche Sicherheitsaspekte Sie in der AWS Cloud verantwortlich sind, welche sicherheitsorientierten Services Ihnen zur Verfügung stehen sowie warum und wie diese Sicherheitsservices dabei helfen können, die Sicherheitsanforderungen Ihres Unternehmens zu erfüllen.

Dieser Kurs AW120 AWS Security Essentials ermöglicht es Ihnen, tiefer in die Materie einzusteigen, Fragen zu stellen, Lösungen zu erarbeiten und Feedback von AWS-akkreditierten Trainern mit fundiertem technischem Wissen zu erhalten. Es handelt sich um einen Kurs auf grundlegender Stufe und dieser ist Teil des AWS Security Learning Path. |

| AW910 AWS Security Governance at Scale |

Sicherheit ist ein grundlegendes Prinzip bei AWS. „Governance at Scale“ ist ein neues Konzept zur Automatisierung der Cloud-Governance, das Unternehmen dabei unterstützen kann, manuelle Prozesse in den Bereichen Account-Management, Budgetdurchsetzung sowie Sicherheit und Compliance abzulösen. Durch die Automatisierung gängiger Herausforderungen können Unternehmen skalieren, ohne Agilität, Geschwindigkeit oder Innovationsfähigkeit einzubüßen. Darüber hinaus können sie Entscheidungsträgern die notwendige Transparenz, Kontrolle und Governance bieten, um sensible Daten und Systeme zu schützen.

In diesem Kurs AW910 AWS Security Governance at Scale lernen Sie, wie Sie die Geschwindigkeit und Agilität von Entwicklern unterstützen und präventive sowie detektive Kontrollen integrieren. Am Ende dieses Kurses sind Sie in der Lage, Best Practices für Governance anzuwenden.

Der Kurs AW910 AWS Security Governance at Scale setzt sich aus einer Präsentation und Übungen zusammen, um das Erlernte gleich praktisch anzuwenden. |

| AW920 AWS Security Best Practices |

Derzeit kann der durchschnittliche Schaden eines Sicherheitsvorfalls über 4 Millionen US-Dollar betragen. Der Kurs AW920 AWS Security Best Practices bietet einen Überblick über einige der bewährten Methoden der Branche zur Nutzung von AWS-Sicherheitsfunktionen und Kontrolltypen.

Dieser Kurs AW920 AWS Security Best Practices hilft Ihnen, Ihre Verantwortlichkeiten zu verstehen, und liefert wertvolle Leitlinien, wie Sie Ihre Workloads sicher betreiben können. Sie lernen, wie Sie Ihre Netzwerkinfrastruktur mit durchdachten Architekturentscheidungen absichern. Zudem erfahren Sie, wie Sie Ihre Compute-Ressourcen härten und sicher verwalten können.

Schließlich lernen Sie durch ein Verständnis des Monitorings und der Alarmierung in AWS, wie Sie verdächtige Ereignisse erkennen und entsprechende Alarme auslösen können, um im Falle einer potenziellen Kompromittierung schnell mit dem Incident-Response-Prozess beginnen zu können.

Dieser Kurs AW920 AWS Security Best Practices beinhaltet Präsentationen, Demonstrationen und praktische Übungen (Hands-on Labs). |

| SC200-EN ISC2 CCSP Preparation |

The SC200-EN ISC2 Certified Cloud Security Professional (CCSP) Preparation course provides you with the skills you need to manage cloud environments and commercial cloud services. As part of the professionally prepared course, you will learn the basic cloud and security building blocks to prepare for the official ISC2 CCSP exam.

The use of cloud services at the infrastructure, platform and software-as-a-service levels requires that you deal with cloud security and demonstrate this expertise with prestigious certifications.

The CCSP certification was developed in collaboration between the Cloud Security Alliance (CSA) and the renowned security organization ISC2 to demonstrate your cloud security expertise on a global level.

Accompanying the course, the books "ISC2 CCSP Official Study Guide" and "ISC2 CCSP Official Practice Tests" are provided free of charge.

Further information:

Course language, exam, certificate, validity, times & proofs, etc. can be found under FAQs |

| SC580 Vorfall-Experte des Cyber-Sicherheitsnetzwerks des BSI |

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist für die Fragen der IT-Sicherheit zuständig. Um das reaktive Angebot im Bereich Cyber Security bzw. IT-Sicherheit zu stärken, wurde das Cyber-Sicherheitsnetzwerk (CSN) als Anlaufstelle zur Vorfallbearbeitung gegründet. Dieser freiwillige Zusammenschluss von qualifizierten IT-Security-Experten hat das Ziel, IT-Sicherheitsvorfälle schneller zu erkennen, zu analysieren, das Schadensausmaß zu begrenzen und weitere Schäden zu verhindern.

Der Workshop SC580 Vorfall-Experte des Cybersicherheitsnetzwerks des BSI versetzt Sie in die Lage, im Falle von IT-Sicherheitsvorfällen schnell und effektiv vor-Ort-Hilfe leisten und die entsprechenden Prozesse zur Schadensregulierung einleiten zu können. |

| AW002 AWS Discovery Day: Introduction to securing your AWS Cloud |

Ganz egal, ob Sie eine Migration in die AWS Cloud planen oder bereits die AWS Cloud in Ihrem Unternehmen nutzen, die Sicherung der Daten und Ressourcen sollte oberste Priorität haben. Im AW002 AWS Discovery Day: Introduction to securing your AWS Cloud erhalten Sie Informationen über mehrere AWS-Services, mit denen Sie die Cloud-Sicherheit verbessern können. Lernen Sie die verschiedenen Prinzipien des Sicherheitsdesigns kennen und profitieren Sie bei der Planung Ihres Sicherheitsansatzes in der AWS Cloud davon. Zusätzlich erfahren Sie nützlich Informationen, wie Sie Ihr Wissen im Bereich Security ausbauen können.

qSkills empfiehlt Ihnen folgende weiterführenden Kurse/Lernpfade:

|

| SC220-EN ISACA CISM Preparation |

The SC220-EN ISACA CISM Preparation workshop is aimed at IT professionals with technical expertise and experience in the areas of IS/IT security and control. The CISM certification proves your qualification in the planning, implementation, control and monitoring of information security concepts and is highly recognised worldwide.

This workshop SC220-EN ISACA CISM Preparation prepares you intensively for the content and procedure of the ISACA CISM (Certified Information Security Manager) exam. The fee-based exam consists of 150 questions that must be completed within four hours. The exam can be taken online or at one of the authorised PSI test centres. |

| BR310 NetBackup 9.x/10.x Security / Ransomware |

Der 5-tägige Kurs BR310 Veritas NetBackup 9.x/10.x Security / Ransomware zeigt Ihnen, warum und wie NetBackup angegriffen werden kann, und wie Sie Ihr Rechenzentrum mit Veritas NetBackup gegen Cyber-Attacken und deren meist kostspieligen Folgen effektiv schützen können. |

| SC570 Vorfall-Praktiker des Cyber-Sicherheitsnetzwerks des BSI |

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist für die Fragen der IT-Sicherheit zuständig. Um das reaktive Angebot im Bereich Cyber Security bzw. IT-Sicherheit zu stärken, wurde das Cyber-Sicherheitsnetzwerk (CSN) als Anlaufstelle zur Vorfallbearbeitung gegründet. Dieser freiwillige Zusammenschluss von qualifizierten IT-Security-Experten hat das Ziel, IT-Sicherheitsvorfälle schneller zu erkennen, zu analysieren, das Schadensausmaß zu begrenzen und weitere Schäden zu verhindern.

Der Workshop SC570 Vorfall-Praktiker des Cyber-Sicherheitsnetzwerks des BSI versetzt Sie in die Lage, im Falle von IT-Sicherheitsvorfällen schnell und effektiv vor-Ort-Hilfe leisten und die entsprechenden Prozesse zur Schadensregulierung einleiten zu können. |

| ST120 ONTAP Security and Compliance Solutions Administration |

Im Kurs ST120 ONTAP Security and Compliance Solutions Administration lernen Sie, wie Sie die integrierten Security- und Compliance-Features der NetApp ONTAP 9 Data-Management-Software administrieren. Lernen Sie, wie Sie eine sichere IT-Umgebung nach Zero Trust-Prinzipien wie 'Least Privilege Access' und 'Encrypt Everything' erstellen.

Dieser Kurs beschreibt umfassend die Administration, Konfiguration und das Management der integrierten Data Security- und Compliance-Features in ONTAP 9, einschließlich Data Retention mit SnapLock Software und Data Integrity mit Autonomous Ransomware Protection. |

| SC470-WS Vom Anfang bis zum Ende denken: Security & Privacy by Design |

Ihre zweitbeste Option: Sicherheit am Ende z.B. durch einen nachgelagerten Pentest erreichen. Besser: ein Software-Produkt von vorneherein sicher planen und entwerfen mit Security & Privacy by Design. Aspekte des sicheren Betriebs sind bereits im Design zu berücksichtigen und eine sichere Architektur muss auch sicher implementiert werden.

Erfahren Sie anhand konkreter Beispiele in unserem Web-Seminar SC470-WS Vom Anfang bis zum Ende denken: Security & Privacy by Design, wie diese Themen in SecDevOps zusammenhängen und in einem Sicheren Software Lebenszyklus adressiert werden können. Unsere qSkills Experten für Architecture, Development und Operations beleuchten dabei kritische Fragen aus den drei Perspektiven.

Erlernen Sie dadurch ein sinnvolles Vorgehen für bestehende oder zukünftige Software-Projekte. |

| AI050 KI Security Specialist |

Der Zertifikatslehrgang AI050 KI Security Specialist bildet Sie zu einem KI-Experten für Cybersicherheit aus.

Erfahren Sie, wie KI bereits bei Cyberangriffen eingesetzt wird und welche Bedrohungen sich daraus ergeben können. Sie erhalten einen aktuellen Überblick über Angriffsmethoden und technische Systeme, die mit KI-Unterstützung möglich sind. Darüber hinaus werden Ihnen konkrete Praxisbespiele erfolgreicher Cyberangriffe vorgestellt, bei denen KI zum Einsatz kam. Der Lehrgang bildet ein Verständnis für die Entwicklungen in der Gegenwart und der absehbaren Zukunft, durch welches die Teilnehmer überblicken und nachvollziehen können, welche Risiken heute und morgen durch KI für die Cybersicherheit bestehen.

Erfahren Sie ebenso, wie KI umgekehrt Ihnen dabei helfen kann, Cyberangriffe abzuwehren und vorzubeugen: Von strategischen Überlegungen über Vorschläge für die Umsetzung in Unternehmen bis hin zu konkreten Einsatzszenarien. Lernen Sie Techniken kennen, die gezielt zum Schutz von IT-Systemen entwickelt und verwendet werden. Neben Hardware-Lösungen stehen dabei auch Software-Lösungen im Fokus. Zusätzlich werden aktuelle und zukünftig mögliche Entwicklungen von Sicherheitslösungen mit KI-Einsatz vorgestellt. Nach Abschluss des Kurses haben Sie das nötige Wissen, um Entscheidungen für Ihre individuellen Sicherheitsbedarfe treffen zu können.

Sie erhalten einen detaillierten Einblick in den technischen Ablauf von Cyberangriffen mit und ohne KI-Einsatz und können so nachvollzeihen, welche Maßnahmen mit Hilfe von KI möglich sind, um sich dagegen zu schützen. Für ein strukturiertes Vorgehen bei der Umsetzung von Sicherheitslösungen gegen diese Art von Angriffen wird den Teilnehmern eine Anleitung gegeben, mit der sie in der Praxis gezielt arbeiten können. Dadurch sollen zum einen Grundlagen für die Entwicklung solcher Systeme vermittelt und zum anderen Möglichkeiten der Dokumentation aufgezeigt werden.

Lernen Sie, wie Sie anhand eines Prüfkataloges KI-Anwendungen vertrauenswürdig entwickeln und überprüfen können. Damit ist Ihnen auch die Entwicklung von KI-Anwendungen möglich, die diese Kriterien beachten und somit den Ansprüchen an die Vertrauenswürdigkeit gerecht werden. Das Hauptaugenmerk liegt auf KI-Anwendungen, die auf Maschinellem Lernen beruhen. |

| SC200-WS Certified Cloud Security Professional ISC2 - ask our expert |

Einfach und sicher zum CCSP-Zertifikat.

Die Nutzung von Cloud-Diensten auf den Ebenen Infrastruktur, Plattform und Software-as-a-Service verlangen es, dass Sie sich mit Cloud-Sicherheit befassen. Die renommierte Sicherheitsorganisation ISC2 hat in Zusammenarbeit mit der Cloud Security Alliance (CSA) dafür die CCSP-Zertifizierung entwickelt.

In diesem kostenlosen Web-Seminar vermitteln wir Ihnen einen Eindruck vom international anerkannten ISC2-Ansatz zum Schutz sensibler Daten in der Cloud. Erhöhen Sie Ihre Erfolgsquote durch unseren praxiserfahrenen Trainer, um die CCSP-Prüfung (Certified Cloud Security Professional) erfolgreich zu absolvieren.

Sie erhalten eine Übersicht der 6 CBK Domains, welche wir im 5-tägigen Training SC200 ISC2 CCSP Vorbereitung ausführlich besprechen werden. Gerne können Sie auch Ihre spezifischen Fragen an unseren Trainer stellen, um Ihre Vorbereitung optimal auszugestalten. |

| SC560 BSI IT-Grundschutz-Berater |

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist für die Fragen der IT-Sicherheit zuständig. Um das reaktive Angebot im Bereich Cyber Security bzw. IT-Sicherheit zu stärken, wurde das Cyber-Sicherheitsnetzwerk (CSN) als Anlaufstelle zur Vorfallbearbeitung gegründet. Dieser freiwillige Zusammenschluss von qualifizierten IT-Security-Experten hat das Ziel, IT-Sicherheitsvorfälle schneller zu erkennen, zu analysieren, das Schadensausmaß zu begrenzen und weitere Schäden zu verhindern.

Der Workshop SC560 BSI IT-Grundschutz-Berater versetzt Sie in die Lage, Behörden und Unternehmen bei der Entwicklung von Sicherheitskonzepten unterstützen oder bei der Einführung eines Managementsystems zur Informationssicherheit begleiten. Im operativen Tagesgeschäft können sie mit den zuständigen Mitarbeitern auf Basis des IT-Grundschutzes Maßnahmen definieren und im Betrieb umsetzen. Zertifizierte IT-Grundschutz-Berater können zudem dabei unterstützen, ein ISO 27001 Audit auf Basis von IT-Grundschutz vorzubereiten.

Das Seminar bildet die zweite Stufe des offiziellen Zertifizierungsprogramms des BSI und entspricht der IT-Grundschutz-Aufbauschulung. Teilnehmer, die die Prüfung zum IT-Grundschutz-Praktiker erfolgreich bestanden haben und anschließend die Teilnahme an dem Seminar IT-Grundschutz-Berater nachweisen, sind berechtigt, an der offiziellen Prüfung zum IT-Grundschutz-Berater teilzunehmen. Diese Prüfung kann nur beim BSI in Bonn absolviert werden. Allgemeinen Informationen des BSI zur Personenzertifizierung zum IT-Grundschutz-Berater finden Sie auf der Webseite des BSI |

| AW261-JAM Security Engineering on AWS with AWS Jam |

In diesem Kurs AW261-JAM Security Engineering on AWS with AWS Jam steht das Thema Sicherheit der Cloud im Fokus. Sowohl für Kunden, die die Cloud nutzen, als auch für Neu-Interessenten, die die Einführung der Cloud in Betracht ziehen, ist Sicherheit ein wesentlicher Faktor.

Die Vorstellung der AWS Sicherheitsdienste wird mit einem AWS Jam Day kombiniert. Nutzen Sie diesen zusätzlichen Tag und wenden Sie Ihr Wissen in zahlreichen Übungen an.

Es werden vor allem die, von AWS empfohlenen, Sicherheitsmethoden behandelt, mit denen eine erhöhte Sicherheit von Daten und Systemen in der Cloud erreicht werden kann.

Sicherheitsfunktionen wichtiger Services aus dem Bereich Datenverarbeitung, Speicher, Netzwerk und Datenbanken, die von AWS angeboten werden, werden ebenso vorgestellt, wie der Umgang mit Sicherheitskontrollzielen und Standards zur Einhaltung gesetzlicher Vorschriften. Anwendungsfälle aus verschiedenen Branchen geben einen Einblick in die kontinuierlich regulierten Verarbeitungslasten auf AWS.

Die Vorstellung verschiedener AWS-Tools und -Services, die zur Automatisierung, Überwachung und Protokollierung sowie zur Reaktion auf Sicherheitsvorfälle genutzt werden können, rundet diesen Kurs AW261-JAM Security Engineering on AWS with AWS Jam ab. |

| SC480 Secure Operations |

Der Begriff Security Operations (SecOps) beschreibt den Ansatz, Sicherheit und Betriebsabläufe in einer Organisation zu integrieren, um eine effektive Sicherheitspraxis zu gewährleisten. Der Schwerpunkt liegt darauf, Sicherheitsaspekte nahtlos in die täglichen betrieblichen Prozesse zu integrieren, anstatt sie als separate und isolierte Aktivitäten zu behandeln. SecOps zielt darauf ab, die Reaktionsfähigkeit gegenüber Sicherheitsvorfällen zu verbessern, die Sicherheitslücken zu minimieren und die Effizienz der Sicherheitsmaßnahmen zu steigern.

Im Workshop SC480 Secure Operations werden verschiedene Grundsätze im Bereich SecOps näher beleuchtet und ein Ansatz geschaffen, um erfolgreich SecOps in Unternehmen einzuführen. Dabei werden sowohl Themenschwerpunkte der Informationssicherheit und dem Betrieb und deren Wechselwirkung zu anderen Prozessen und Abteilungen im Unternehmen thematisiert.

Der Kurs ist Teil des "qSkills Secure Software Quadrant", bestehend aus:

|

| SC210 ISC2 CISSP Vorbereitung |

In dem CISSP-Kurs erhalten die Teilnehmer umfassende Kenntnisse und Fähigkeiten, die für die strategische und technische Umsetzung der Informationssicherheit notwendig sind. Gleichzeitig werden sie auf die Prüfung zur ISC2 Zertifizierung des CISSP vorbereitet. In unserem intensiven 5-tägigen Kurs werden die Inhalte der acht Domains des „Common Body of Knowledge“ (CBK) vermittelt. Der CBK stellt ein Kompendium dar, welches bewährte Sicherheitsmethoden (Best Practices), Technologien, Theorien, Modelle und Konzepte bündelt.

Der CISSP ist die erste Zertifizierung die durch ANSI als ISO-Standard 17024:2003 im Bereich Information Security akkreditiert wurde und bietet nicht nur eine objektive Bewertung der Kompetenz, sondern auch einen global anerkannten Leistungsstandard. Der Lehrstoff wird praxisnah, konkret und verständlich anhand von Beispielen an Whiteboard und Flipchart präsentiert.

Begleitend zum Kurs werden die Bücher “ISC2 CISSP Official Study Guide“ und "ISC2 CISSP Official Practice Tests" kostenfrei bereitgestellt. |

| NT300 Design & Implementierung von sicheren Unternehmensnetzen |

Fortschrittliche Entwicklungen wie künstliche Intelligenz, Machine Learning und Analytics rücken neue Anforderungen an Netzwerke in den Vordergrund. Netzwerke müssen in der heutigen Zeit einfach, automatisiert und cloudfähig sein. Sie brauchen eine neue Intelligenz, die die komplette Kommunikation im Unternehmen steuert, vernetzt, auswertet und vor unbefugtem Zugriff schützt. Die steigende Anzahl von Endgeräten und mobil arbeitenden Mitarbeitern ist sicher zu integrieren und zu verwalten. Für die IT-Security von Unternehmen spielt Netzwerksicherheit eine entscheidende Rolle, weil sie wertvolle Daten und sensible Informationen vor Cyberangriffen schützt und dafür sorgt, dass das Netzwerk funktionsfähig und vertrauenswürdig ist.

Der Workshop NT300 Design & Implementierung von sicheren Unternehmensnetzen ist ein praxisorientierter Einstieg in das Thema IT-Security. Neben der Wiederholung von Netzwerkgrundlagen lernen Sie Gefährdungspotenziale von Netzwerken und Grundelemente für sichere Netze kennen. Es werden Architektur und Topologien von Netzwerken behandelt und Sie erhalten eine kurze Einführung in das Thema Sicherheitsmanagement.

|

| CL120 Cloud Compliance - Normen, Sicherheitsanforderungen, Lösungswege |

Die Digitalisierung schreitet sowohl in der freien Wirtschaft als auch in Behörden kontinuierlich voran. Um das Potential der Digitalisierung voll auszuschöpfen, führt kein Weg an der Cloud und damit an der Cloud Security vorbei. Da parallel zu dieser Entwicklung die Cybersecurity-Lage weiter angespannt ist und infolge hybrider Kriegsführung im Informationsraum weiter steigen wird, stellt sich für alle Unternehmen und Behörden die Frage, wie insbesondere die Nutzung von Cloud-Dienstleistungen sicher gestaltet werden kann.

Die Schulung CL120 Cloud Compliance – Normen, Sicherheitsanforderungen, Lösungswege zeigt die regulatorischen Grenzen und einen Best-Practice-Ansatz für eine „sichere Cloud-Nutzung“ im unternehmerischen bzw. behördlichen Umfeld auf, um die digitale Transformation sicher zu meistern.

Für die praktische Umsetzung dieser Anforderungen empfehlen wir die anschließende Teilnahme am Workshop CL130 Cloud Information Security gemäß ISO/IEC 27017/27018.

|

| SC470 Secure Development Principles |

Der Workshop SC470 Secure Development Principles vermittelt Ihnen die theoretischen Grundlagen der sicheren Softwareentwicklung im professionellen Umfeld.

Neben der robusten Architektur steht vor allem die Business- und Threatmodellierung sowie die Risikobehandlung im Fokus. Sie lernen sämtliche Bausteine des Secure Development Lifecycle kennen: Requirement Gathering, Secure Design, Secure Implementation, Secure Testing und Deployment. Konkret werden die Themen Business- und Projektanforderungen, Threat Modeling und sicheres Design behandelt.

Der Workshop legt besonderen Wert auf aktuelle Konzepte, die durch zahlreiche interaktive Praxisbeispiele vertieft werden. Die Teilnehmer haben so die Möglichkeit, ihre Erfahrungen und Anforderungen aktiv miteinzubringen. Am Ende des Workshops werden die Teilnehmer ein solides Verständnis für sichere Softwareentwicklung im professionellen Umfeld erlangt haben und in der Lage sein, robuste und sichere Anwendungen zu planen und die Implementierung zu begleiten.

Der Kurs ist Teil des "qSkills Secure Software Quadrant", bestehend aus:

|

| IA150-WS Keycloak Web-SSO: Maximale Sicherheit und Effizienz für Ihr IAM |

IT-Landschaften werden immer vielfältiger und die angebotenen Dienste zu großen Teilen als Webapplikation zur Verfügung gestellt. Die zentrale Verwaltung von Identitäts-Daten mittels lokaler Single Sign-On (SSO)-Lösungen wie Kerberos stößt hier an ihre Grenzen. Auch die Föderation von Diensten sowie Anforderungen an Sicherheit und Datenschutz stellen Administratoren vor Herausforderungen.

Mit Keycloak steht ein etabliertes Open Source-Werkzeug als Identity und Access Management (IAM) System zur Verfügung, das diese Herausforderungen adressiert. Benutzern wird so ein komfortables SSO angeboten, das mit denselben standardisierten Protokollen arbeitet, wie die großen Anbieter, z.B. Facebook, Google oder Microsoft.

In diesem Web-Seminar IA150-WS Keycloak Web-SSO: Maximale Sicherheit und Effizienz für Ihr Identity und Access Management werden die Grundlagen zu Web-SSO, den genutzten Protokollen und Keycloak erklärt. Auch Hinweise zum produktiven Einsatz sowie allgemeine Best Practices kommen zur Sprache. Abgerundet wird das Web-Seminar durch eine praktische Demonstration, die eine typische Aufgabe mit Keycloak anschaulich darstellt. |

| SC210-EN ISC2 CISSP Preparation |

In the SC210-EN ISC2 CISSP Preparation course, participants acquire comprehensive knowledge and skills that are necessary for the strategic and technical implementation of information security. At the same time, they are prepared for the CISSP ISC2 certification exam. In our intensive 5-day course, the contents of the eight domains of the Common Body of Knowledge (CBK) are taught. The CBK is a compendium that bundles proven security methods (best practices), technologies, theories, models and concepts.

The CISSP is the first certification accredited by ANSI as ISO Standard 17024:2003 in the field of information security and offers not only an objective assessment of competence, but also a globally recognised standard of performance. The course material is presented in a practical, concrete and understandable way using examples on the whiteboard and flipchart.

Accompanying the course, the books "ISC2 CISSP Official Study Guide" and "ISC2 CISSP Official Practice Tests" are provided free of charge. |

| SC205 ISC2 CSSLP Vorbereitung |

Der Kurs SC205 ISC2 CSSLP Vorbereitung ist ideal für Softwareentwickler und Sicherheitsexperten, die für die Anwendung von Best Practices in jeder Phase des SDLC verantwortlich sind - vom Softwaredesign und der Implementierung bis hin zum Testen und Bereitstellen.

Gleichzeitig werden sie auf die Prüfung zur ISC2 Zertifizierung des CSSLP vorbereitet.

Das breite Themenspektrum des Common Body of Knowledge (CBK®) des CSSLP gewährleistet die Bedeutung des Kurses für alle Disziplinen der Informationssicherheit.

|

| SC460 Secure Architecture and Design |

Die Welt verändert sich rasend schnell und mit ihr der Bedarf an neuen Technologien. Dadurch steigt auch das Risiko für digitale Bedrohungen und die Bedeutung von Cybersicherheit steigt. Organisationen und Unternehmen benötigen eine Vielzahl komplexer Systeme und Maßnahmen, um den Schutz und die Sicherheit von großen Datenmengen und wichtigen Vermögenswerten zu gewährleisten. Durch eine veraltete und lückenhafte Sicherheitsarchitektur werden Unternehmen zur Zielscheibe für interne und externe Hackerangriffe. Aus diesem Grund müssen Architekturkonzepte so entwickelt sein, dass sie eine möglichst geringe Angriffsfläche bieten. Der Workshop SC460 Secure Architecture and Design befähigt Sie, derartigen Bedrohungen entgegenzuwirken.

Secure Architecture and Design ist Grundvoraussetzung, um eine sichere Anwendung zu bauen. Dabei kann man eine sichere Architektur durch unterschiedliche Herangehensweisen erreichen, entweder mithilfe einer klassischen, etwas „mechanischen“ Methode, in der der BSI-Grundschutz zur Anwendung kommt oder alternativ über etwas freiere risikobasiertere Methoden.

In diesem Seminar liegt der Fokus auf zwei wesentlichen Blickwinkeln: In der Best Practice Perspektive wird die Anwendung allgemein anerkannter Design-Prinzipien näher beleuchtet. Die Bedrohungsperspektive wiederum macht deutlich, was alles schief gehen kann. In diesem Zusammenhang lernen Sie Threat Modeling kennen. Mit dieser sehr bewerten konzeptionellen Analysetechnik lassen sich potenzielle Schwachstellen und Risiken bereits frühzeitig bei der Entwicklung von Anwendungen idenzifizieren und erforderliche Maßnahmen ableiten.

Der Kurs legt besonderen Wert auf praxisnahe Anwendungen, indem zahlreiche Übungen angeboten werden, die es den Teilnehmern ermöglichen, ihr erlerntes Wissen direkt in die Tat umzusetzen und zu festigen.

Der Kurs ist Teil des "qSkills Secure Software Quadrant", bestehend aus:

|

| AZ500-WS Microsoft Azure Security - ask your expert |

Im Web-Seminar AZ500-WS Microsoft Azure Security - ask your expert stellen wir Ihnen verschiedene Module zur Sicherheit in Azure und Microsoft 365 vor. Jeder, der Azure oder Microsoft 365 betreut, muss damit vertraut sein.

Warum ist Azure-Security so wichtig? Integrierte Sicherheitsüberwachung und Richtlinienverwaltung hilft bei der Erkennung von Bedrohungen, die ansonsten gegebenfalls unentdeckt bleiben würden, und beinhaltet eine Vielfalt von Sicherheitslösungen. Mit dem richtigen Wissen über Azure-Security lassen sich mit relativ einfachen Mitteln schnell Einstellungen vornehmen, um einen Einbruch in ihre Architektur zu verhindern.

Besondere Beachtung bekommt dabei das Azure Active Directory (Azure AD). Azure AD ist der cloud-basierte Identitäts- und Zugangsverwaltungsdienst von Microsoft. Azure AD ermöglicht den Zugriff auf externe Ressourcen, wie Microsoft 365, das Azure-Portal und Tausende anderer SaaS-Anwendungen.

Im Web-Seminar AZ500-WS Microsoft Azure Security - ask your expert stellen wir auch die 4 wesentlichen Module des Vorbereitungskurses AZ500 vor und zeigen anhand von Best Practices das Arbeiten mit Benutzerrisiken und das Arbeiten mit den Security Center in 365 und in Azure.

|

| SC530 BSI BCM-Praktiker |

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist für die Fragen der IT-Sicherheit zuständig. Der BSI BCM-Praktiker stellt eine eigenständige Erweiterung der bestehenden Programme für IT-Grundschutz-Praktiker und -Berater dar.

Die Schulung konzentriert sich auf die grundlegende Vermittlung des gesamten BCMS-Prozesses gemäß dem BSI-Standard 200-4, ergänzt durch praktische Beispiele und Erläuterungen. Daher richtet sich der BCM-Praktiker hauptsächlich an BC-Berater und Personen, die sich für BC interessieren.

Der Workshop SC530 BSI BCM-Praktiker ist ein Einstieg in das offizielle Zertifizierungsprogramm des BSI, stellt eine unabhängige Ergänzung zum SC550 BSI IT-Grundschutz-Praktiker und SC560 BSI IT-Grundschutz-Berater dar und hat ein vergleichbares Schulungsniveau.

Der Workshop SC530 BSI BCM-Praktiker erfüllt das Curriculum sowie die Qualifizierungsanforderungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und versetzt Sie in die Lage, ein Business Continuity Management System (BCMS) gemäß des BSI Standard 200-4 in der eigenen Institution aufzubauen und zu etablieren.

Der Fokus des Workshops liegt auf der Vermittlung des erforderlichen Fachwissens aus dem Bereich des Business Continuity Managements und dem Aufbau eines Managementsystems zum Business Continuity Management (BCMS). Dieses wird durch praktische Beispiele und Erläuterungen abgerundet.

Die optionale Prüfung zum BCM-Praktiker findet direkt am dritten Schulungstag bei qSkills im Haus statt. |

| SC150 ISMS Auditor/Lead Auditor ISO/IEC 27001:2022 (IRCA 2575) |

Die Teilnehmer erlernen in dem Kurs "Information Security Management Systems Auditor/Lead Auditor" effektives Auditing, um sicherzustellen, dass die Leitlinien für die Sicherheit des Unternehmens und dessen Kunden gewissenhaft und nach den Richtlinien der Norm ISO 27001:2022 befolgt werden.

Der Workshop ISMS Auditor/Lead Auditor ISO 27001:2022 (IRCA 2575) besteht aus einer Kombination von Unterricht, Gruppenarbeit und Rollenspiel.

Der Kurs wird in deutscher Sprache, mit englischen Unterlagen und mit englischer Prüfung gehalten.

Die ca. 2-stündige Prüfung, die sowohl aus Multiple-Choice Fragen als auch aus eigenen Erklärungen besteht, findet am letzten Tag statt.

IRCA Trainings-Organisations-ID: 01200306

IRCA Kurs-ID: 2575

IRCA Kurs-Code: PR373: ISMS ISO/IEC 27001:2022 Lead Auditor

Prüfungsdauer:

Native-Speaker: 1,45 Stunden

Non-Native-Speaker: 2,15 Stunden |

| SC500 Informations-Sicherheitsbeauftragter (ITSIBE/CISO) mit Zertifizierung |

Das Seminar SC500 Informations-Sicherheitsbeauftragter (ITSIBE/CISO) mit Zertifizierung vermittelt fundierte Kenntnisse über die Aufgaben, die mit den Rollen eines Information Security Officers / Informationssicherheitsbeauftragten (ISB) und Chief Information Security Officer (CISO) verbunden sind. Im Mittelpunkt des Trainings steht die Vorgehensweise nach ISO/IEC 27001, ISO/IEC 22301, erweitert um ein Grundverständnis des BSI-Grundschutzes und weiteren branchenspezifischen Standards und Regelungen.

Die Inhalte werden in überschaubarer Runde in Form von Präsentationen, praktischen Übungen und Gruppendiskussionen interaktiv erarbeitet. Es wird rege über typische Fragestellungen aus der Praxis diskutiert werden, wie beispielsweise mögliche Probleme im ISMS-Prozess. Das Seminar schließt am letzten Schulungstag mit einer Prüfung sowie einem Zertifikat ab. |

| SC470-EN Secure Development Principles |

The SC470-EN Secure Development Principles workshop teaches you the theoretical principles of secure software development in a professional environment.

In addition to robust architecture, the focus is on business and threat modeling as well as risk handling. You will learn about all the building blocks of the secure development lifecycle: requirement gathering, secure design, secure implementation, secure testing and deployment. Specifically, the topics of business and project requirements, threat modeling and secure design will be covered.

The workshop places particular emphasis on current concepts, which are explored in depth using numerous interactive practical examples. This gives participants the opportunity to actively contribute their own experiences and requirements. By the end of the workshop, participants will have gained a solid understanding of secure software development in a professional environment and will be able to plan robust and secure applications and support their implementation.

The course is part of the "qSkills Secure Software Quadrant", which consists of:

|

| SC100 Cyber Security Foundation |

Der Workshop SC100 Cyber Security Foundation bietet Ihnen einen kompakten Überblick über die gesamte Cyber Security-Landschaft.

Sie erhalten Verständnis für das Angreifen und Verteidigen von IT-Umgebungen, sowohl in theoretischen Mechanismen, als auch anhand praktischer Beispiele. Sie trainieren das Zusammenwirken von Mensch, Organisation und Technologie und deren Einfluss innerhalb der Cyber Security. Der Workshop findet online im Rahmen einer Konferenz statt und beinhaltet interaktive Elemente.

Lernkontrolle/Zertifikat:

Der Workshop schließt mit einer spielerischen Lernerfolgskontrolle mit einer Dauer von 45 Minuten ab. Bei Bestehen dieser erhalten die Teilnehmer ein qSkills-Zertifikat. |

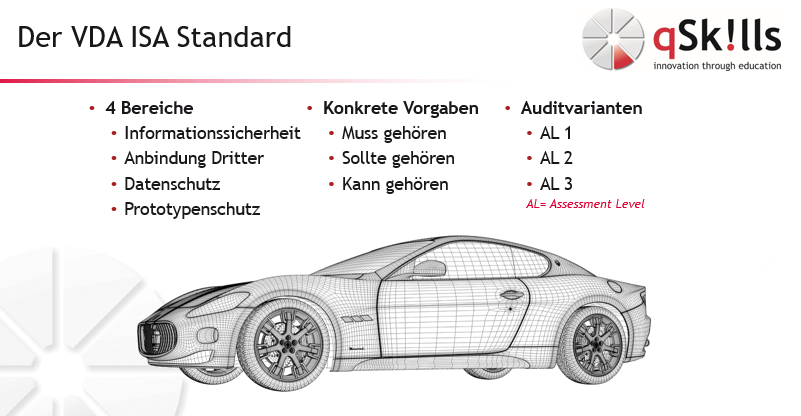

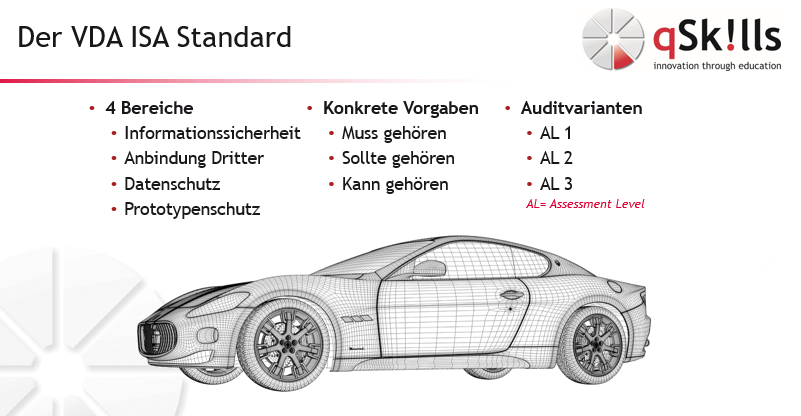

| SC140 TISAX® und VDA ISA Anforderungen erfolgreich & effizient umsetzen |

Der Schutz von Informationen und Prozessen ist eine der zentralen Aufgaben der Unternehmensführung. Die Herausforderungen für die Automobilbranche angesichts steigender Gefahren durch Cyberkriminalität und Wirtschaftsspionage sind enorm. Der Schutz von Informationen und Prozessen ist eine der zentralen Aufgaben der Unternehmensführung. Die Herausforderungen für die Automobilbranche angesichts steigender Gefahren durch Cyberkriminalität und Wirtschaftsspionage sind enorm.

Autonomes Fahren, Digitalisierung, Industrial Security, KI sind als weitere Anforderungen an Informationssicherheit und Datenschutz in der Automobilindustrie dazu gekommen. Damit erhält das Thema Informationssicherheit einen immer größeren Stellenwert, wenn es um die Zusammenarbeit mit Zulieferern, Dienstleistern und Händlern geht.

Sie lernen die Grundlagen des TISAX®-Standards umzusetzen und sich zielgerichtet auf das Assessment vorzubereiten. Sie können die Anforderungen des VDA-ISA 6 Kataloges anhand von Praxisbeispielen anwenden und den geforderten Reifegrad Ihrer IT-Sicherheit erfüllen. |

| OT300-WS Technik trifft Taktik: Der Einstieg ins OT-Pentesting |

Operational Technology (OT) Systeme stellen das Rückgrat unserer kritischen Infrastrukturen und produzierenden Unternehmen und rücken gleichzeitig zunehmend in den Fokus von Cyberangriffen. Im Web-Seminar OT300-WS Technik trifft Taktik: Der Einstieg ins OT-Pentesting betrachten wir OT aus dem Blickwinkel eines Angreifers und liefern somit Ansätze, die Sicherheit eigener OT-Anlagen weiter zu verbessern und Cyberbedrohungen effektiver zu begegnen.

Das Web-Seminar OT300-WS Technik trifft Taktik: Der Einstieg ins OT-Pentesting beginnt mit einer Übersicht über die Thematik OT bzw. OT-Security und schließt mit Empfehlungen für die Umsetzung von OT-Penetrationstests im eigenen Verantwortungsbereich ab. Angereichert mit den Erfahrungen des Trainers verspricht dieses Web-Seminar interessante Einblicke in ein oft noch vernachlässigtes und zugleich spannendes Themenfeld.

|

| SC120 ISMS-Implementierung gemäß ISO/IEC 27001:2022 |

Das Training SC120 ISMS-Implementierung gemäß ISO/IEC 27001:2022 beschäftigt sich mit den Grundlagen eines ISMS gemäß ISO/IEC 27001:2022.

Die Notwendigkeit, dass Organisationen ihre Informationen besser schützen müssen, wird deutlich durch die immer häufiger auftretenden Sicherheitslücken sowie den steigenden Wert von Informationen.

Das Informationssicherheit Managementsystem (ISMS) bietet einen kontrollierten und organisierten Ansatz für den Umgang mit sensiblen Informationen einer Organisation, sodass diese stets sicher und unter Kontrolle sind. Betroffen sind bei einer Umsetzung Personen, Prozesse und technische Komponenten. |

| SC425 EC-Council Certified Penetration Testing Professional (CPENT AI) |

Der Kurs SC425 CPENTAI Certified Penetration Testing Professional von EC-Council ist eines der weltweit umfassendsten praxisorientierten Penetrationstesting-Kurse. Es bietet eine vollständige Methodologie zur Durchführung von Sicherheitsprüfungen und kombiniert fortgeschrittene Penetrationstesting-Techniken mit der Nutzung Künstlicher Intelligenz (KI). Die Teilnehmer lernen, wie sie mit innovativen KI-Tools Prozesse automatisieren, reale Cyberbedrohungen simulieren und Sicherheitslücken identifizieren können.

Der Workshop ist speziell darauf ausgelegt, Fähigkeiten zu vermitteln, die weit über grundlegendes Penetrationstesting hinausgehen. Dazu gehören die Durchführung von Tests in heterogenen Netzwerkarchitekturen, IoT-Systemen, Cloud-Umgebungen und sogar kritischen OT und SCADA-Infrastrukturen. Die Teilnehmer lernen auch, Sicherheitsberichte zu erstellen, die für Stakeholder umsetzbar und präzise sind.

Durch praktische Übungen in über 110 Laborumgebungen, Live-Cyber-Ranges und CTF-Herausforderungen (Capture the Flag) bereitet der CPENTAI die Teilnehmer auf reale Sicherheitstests vor und verleiht ihnen die Fähigkeit, als vielseitige Offensive-Security-Experten zu agieren. |

| NT101-WS Anforderung und Absicherung moderner IT-Netzwerke (inkl. Live-Demo) |

In der Informationstechnologie (IT) ist ein Netzwerk ein Zusammenschluss von Computern oder anderen Geräten (Drucker, Telefone, IP-Kameras), die untereinander kommunizieren, also Daten austauschen können. IT-Netzwerke haben je nach Größe, Komplexität und Einsatzzweck unterschiedliche Anforderungen - auch an IT-Sicherheit.

Mit einer LIVE-Demo wird unser praxiserfahrener Trainer Ihre Frage beantworten: "Ist mein Wissen über Anforderung und Absicherung moderner IT-Netzwerke (noch) state-of-the-art?" |

| AI340 Effiziente Sicherheit und Compliance mit KI-basierten RAG-Systemen |

Im Workshop AI340 Effiziente Sicherheit und Compliance mit KI-basierten RAG-Systemen lernen Sie, wie Sie ein modernes, auf Retrieval-Augmented Generation (RAG) basierendes System entwickeln, das strukturiertes Wissen aus spezialisierten Datenquellen intelligent nutzt, um komplexe Fragen zu beantworten und Entscheidungsprozesse zu unterstützen. RAG-gestützte Systeme lassen sich in zahlreichen Domänen sinnvoll einsetzen:

- Informationssicherheit

- Rechtswesen & Compliance

- Gesundheitswesen

- Industrie 4.0 & Qualitätsmanagement

- Unternehmensinterne Richtlinien & Betriebsvereinbarungen

Der Kurs gliedert sich in zwei zentrale Bereiche:

Aufbau eines generischen, KI-basierten RAG-Systems: Im ersten Teil der Schulung erhalten Sie eine fundierte Einführung in die Architektur moderner RAG-Systeme (Retrieval-Augmented Generation) und lernen praxisnah, wie sich Schlüsselkomponenten wie Large Language Models, LangChain und Vektordatenbanken zu einem leistungsfähigen Frage-Antwort-System kombinieren lassen. Sie bauen ein solches System lokal eigenständig auf und lernen, es flexibel an unterschiedliche Datenquellen anzupassen. Dabei vertiefen Sie, wie RAG-Systeme Informationen aus Vektordatenbanken gezielt abrufen und mit großen Sprachmodellen zu konsistenten und kontextrelevanten Antworten verknüpfen.

Domänenspezifische Anwendungsszenarien von RAG-Systemen: Im zweiten Teil des Workshops stehen konkrete Anwendungsfelder im Fokus, in denen Retrieval-Augmented Generation (RAG) signifikant zur Effizienzsteigerung, Risikominimierung und regelkonformen Entscheidungsfindung beitragen kann. Am Beispiel der Informationssicherheit und ISMS zeigen wir, wie KI-basierte Systeme dabei unterstützen, komplexe Regelwerke wie ISO 27001, DORA, NIS2 oder CRA verständlich aufzubereiten und bedarfsgerecht bereitzustellen.

Nach Abschluss des Kurses können Sie einen maßgeschneiderten Chatbot entwickeln und bereitstellen, der die Einhaltung gesetzlicher Vorgaben sicherstellt und Ihre Prozesse effizienter gestaltet.

|

| SC230-EN ISACA CISA Preparation |

Certified Information Systems Auditor (CISA) is recognised worldwide as the gold standard for those who audit, control, monitor and evaluate a company's IT and business systems. CISA is often a mandatory qualification for employment as an IT auditor. The holder of the CISA title has a proven ability to apply a risk-based approach to the planning, execution and reporting of audit engagements.

This workshop SC230-EN ISACA CISA Preparation prepares you intensively for the ISACA exam to obtain the CISA certification. The paid exam consists of 150 questions that must be completed within four hours. The questions relate to five areas that ISACA has identified as part of its current analysis of CISA professional practice. The exam can be taken online or at one of the authorised PSI test centres. |

| SC170 NIS2, ITSiG, CRA - Worauf müssen wir uns bei Cybersicherheit und Regulierung einstellen? |

Cyber-Risiken und -Resilienz sind inzwischen das zentrale Thema auf Vorstands- und Geschäftsführerebene. Mit NIS2 und dem Cyber Resilience Act (CRA) stehen zwei Gesetze für 2024/2025 ins Haus, die zu einschneidenden Veränderungen in der breiten Unternehmenslandschaft führen. Unser Noon2Noon-Format bringt Sie auf den neuesten Stand, spielt Anwendungsszenarien durch und fördert im geschützten Rahmen den Erfahrungsaustausch auf der Entscheider-Ebene.

Die europäische NIS2-Richtlinie erweitert die KRITIS-Sektoren und den Pflichtenkatalog der KRITIS-Betreiber für effektives Risikomanagement. Das IT-Sicherheitsgesetz wird bis Oktober 2024 angepasst. Die neuen Pflichten gelten unmittelbar für die KRITIS-Betreiber, die ihre Lieferanten entsprechend einbinden werden. Auch die Anbieter digitaler Dienste sind verstärkt im Fokus der Regulierung. Der CRA trägt die Cyber-Regulierung auf die Produktebene. Schon ab 2027 könnte es soweit sein, dass Produkte mit digitalen Elementen Security by Design und Schwachstellenabsicherung über den gesamten Lebenszyklus bieten müssen.

- Was ist neu und worauf müssen sich die Unternehmen in kurzer Zeit einrichten?

- Welche weiteren Cyber-Anforderungen ergeben sich aus neuen Regeln zur Produkthaftung, Produktsicherheit und der Maschinen-Verordnung?

In unserem PREMIUM Workshop SC170 NIS2, ITSiG, CRA - Worauf müssen wir uns bei Cybersicherheit und Regulierung einstellen? diskutieren wir mit Ihnen im interaktiven Format die neuen Entwicklungen, bestimmen Handlungsbedarfe in konkreten Case Studies und ermöglichen den Erfahrungsaustausch mit Experten und Entscheidern. |

| SC205-EN ISC2 CSSLP Preparation |

The SC205 ISC2 CSSLP preparation course is ideal for software developers and security professionals who are responsible for applying best practices at every stage of the SDLC - from software design and implementation to testing and deployment.

It also prepares them for the CSSLP ISC2 certification exam.

The wide range of topics covered by the CSSLP Common Body of Knowledge (CBK®) ensures that the course is relevant to all information security disciplines. |

| SC510 Cyber Security Emergency Training für CISOs und Security Professionals |

CISOs sind für die Informationssicherheit in Unternehmen verantwortlich, und ihre Funktionen und Zuständigkeiten sind in einer Welt mit rasant ansteigenden Cyberbedrohungen äußerst wichtig. Tendenziell werden die Angriffe immer aggressiver und die Aufgaben eines CISOs somit immer anspruchsvoller.

Wird ein Unternehmen angegriffen, ist der CISO gefragt. Er muss die Abwehrmaßnahmen leiten, indem er die Bemühungen des Cybersicherheitsteams und anderer relevanter Abteilungen innerhalb und außerhalb der Organisation koordiniert. Er muss Maßnahmen zur Eindämmung und Beseitigung des Hackerangriffs ergreifen, den Umfang des Vorfalls definieren, die Folgen und den Schweregrad bewerten und unter großem Druck wichtige Entscheidungen treffen, um den Schaden zu minimieren und mit der Wiederherstellung fortzufahren. Es ist wichtig, dass der CISO während des Vorfalls Ruhe und Effizienz bewahrt.

Im Falle einer Cyberattacke zählt jede Minute. Es kommt auf präzise aufeinander abgestimmte Prozessabläufe und Koordination an – und da ist Übung gefragt. Krisenstabsübungen werden in der Regel häufig durchgeführt, Übungen im Cybersecurity-Bereich sind eher die Ausnahme. Das wollen wir ändern!

Im Workshop SC510 Cyber Security Emergency Training für CISOs und Security Professionals werden Sie von einem langjährigen Krisenstab-Experten angeleitet. Wo immer möglich, werden die Aspekte der Schulung nicht nur theoretisch behandelt, sondern anhand von Praxiserfahrungen und Fallbeispielen lebendig gemacht. Dabei gehen wir besonders auf das Verhalten der CISOs in der Gruppendynamik ein und beleuchten den Aufbau von Kommunikation in ihren formellen und informellen Aspekten.

Mit Hilfe einer Krisensimulationssoftware erleben Sie einen Praxistest für den Ernstfall. Sie lernen während dieser interaktiven, team-basierten Übung, die komplexen Herausforderungen einer Krise zu meistern und entwickeln Routine, um bei einem Angriff souverän agieren und reagieren zu können.

Unsere Krisensimulation bietet Ihnen ein kontrolliertes und sicheres Umfeld, in dem Sie Ihre Strategien und Verfahren im Krisenfall testen, verbessern und stärken können. In unseren Krisenszenarien werden Vor- und Nachteile von einzelnen Vorgehensweisen erlebbar und es lassen sich Problematiken erkennen, die sich in solchen Situationen stellen - sie schaffen Awareness und die Befähigung, mit Situationen, die allerhöchsten Stress mit sich bringen, umzugehen. |

| AI342 Informationssicherheit 24/7: KI-basierte Compliance-Hotline |

Im praxisorientierten Workshop AI342 Informationssicherheit 24/7: KI-basierte Compliance-Hotline lernen Sie, wie Sie einen Echtzeit-Sprachassistenten für die Compliance-Hotline Ihres Unternehmens entwickeln können. Durch die Nutzung der OpenAI Realtime API und die Anbindung an Ihr internes Wissensmanagementsystem schaffen Sie eine Lösung, die rund um die Uhr verfügbar ist und den Anforderungen der Informationssicherheit gerecht wird.

Der Kurs beginnt mit einer Einführung in KI-basierte Compliance-Hotlines, wobei die Bedeutung und Vorteile solcher Systeme im Compliance-Bereich sowie deren Anwendungsfälle und Nutzen für die Informationssicherheit erläutert werden. Anschließend wird die Architektur eines Echtzeit-Sprachassistenten vorgestellt, einschließlich eines Überblicks über die OpenAI Realtime API und deren Einsatzmöglichkeiten sowie der Integration in bestehende Wissensmanagementsysteme.

Im weiteren Verlauf des Kurses konzentrieren wir uns auf die Implementierung der Sprachschnittstelle, einschließlich der Einrichtung und Konfiguration der OpenAI Realtime API für Sprachinteraktionen sowie der Verarbeitung von Spracheingaben und der Generierung von Sprachausgaben. Darüber hinaus wird die Anbindung an das Wissensmanagementsystem behandelt, um den Datenabruf und die Verarbeitung aus internen Wissensdatenbanken sicherzustellen und die Aktualität und Relevanz der bereitgestellten Informationen zu gewährleisten.

Ein besonderer Fokus liegt auf Sicherheits- und Datenschutzaspekten, wobei die Einhaltung von Compliance-Richtlinien und Datenschutzbestimmungen sowie die Implementierung von Sicherheitsmaßnahmen zum Schutz sensibler Daten thematisiert werden. Abschließend werden Methoden zum Testen und Optimieren des Sprachassistenten vorgestellt, einschließlich der Durchführung von Funktionstests, Fehlerbehebung und Anpassung des Systems basierend auf Nutzerfeedback. Der Kurs endet mit der Bereitstellung und Wartung des Sprachassistenten in der Unternehmensumgebung sowie der Planung regelmäßiger Aktualisierungen und Wartungsstrategien.

|

| LI155 Linux Security & Hardening |

In diesem 5-tägigen Linux Security & Hardening Kurs werden die Teilnehmer in Sicherheitsthemen für Linux Betriebssysteme eingeführt. Teilnehmer erhalten eine grundlegende Einführung in die Konzepte der Computersicherheit und lernen, wie sie eine Sicherheitsrichtlinie entwickeln und eine sicherere Linux-Umgebung gewährleisten können. |

| SC144 Informationssicherheit im Krankenhaus Branchenspezifischer Sicherheitsstandard (B3S) |

Um Kliniken besser vor Cyberangriffen schützen zu können, stellt die Deutsche Krankenhausgesellschaft einen branchenspezifischen Sicherheitsstandard (B3S) im Sinne des § 8a BSI-Gesetz zur Verfügung. Der B3S beschreibt sinnvolle und notwendige Maßnahmen, wie die Prozesse und Systeme im Krankenhaus geschützt werden können, um die IT- und Informationssicherheit zu verbessern.

In dem Kurs SC144 Informationssicherheit im Krankenhaus Branchenspezifischer Sicherheitsstandard (B3S) wird die neueste Version des B3S für Krankenhäuser vorgestellt und aufgezeigt, wie Sie die geforderten Maßnahmen planen und entsprechend umsetzen können. |

| OT100-WS OT Security – Industrieanlagen effektiv vor Cyberattacken schützen |

Moderne Produktionsanlagen sind durch ihren hohen Vernetzungsgrad und die Einbindung von Standard-IT-Komponenten zunehmend Cybersicherheitsrisiken ausgesetzt. Gleichzeitig lassen sich etablierte Maßnahmen der IT-Sicherheit in diesem Umfeld nicht uneingeschränkt anwenden. Warum das so ist und wie industrielle Cybersicherheit effektiv umgesetzt werden kann, erfahren Sie in diesem Web-Seminar.

|

| DT100 Digital Trust in der Praxis: Erfolgreiche Transformation und KI-Einführung |

Der Workshop DT100 Digital Trust in der Praxis: Erfolgreiche Transformation und KI-Einführung bietet Ihnen eine Einführung in das aktuelle Thema „Digital Trust“ mit einem Schwerpunkt zur Einführung von KI.

Wir stehen vor fundamentalen Veränderungen aller Lebens-, Arbeits- und Infrastrukturbereiche. Digitalisierung und Disruptive Technologien wie z.B. Künstliche Intelligenz bieten einerseits große Chancen bei der Vernetzung von Prozessen, bringen aber andererseits – insbesondere bei der Einführung - neue Herausforderungen und Fragestellungen mit sich. Dies stellt Unternehmen vor existentielle Herausforderungen. Angesichts zunehmend komplexer werdender Ecosysteme müssen sie sich transformieren, Leadership neu definieren, Silos überbrücken und sämtliche Stakeholder – auch organisationsübergreifend - auf diesen Weg mitnehmen. Schlüssel zu einer erfolgreichen Gestaltung der Transformation ist der „Digital Trust“ Ansatz.

Digital Trust leistet einen entscheidenden Beitrag, um lösungsorientiert über Organisationsgrenzen hinweg, agieren zu können.

Auch einflussreiche Institutionen wie das World Economic Forum, das Deutsche Institut für Wirtschaftsforschung und die ISACA propagieren den Einsatz. Betrachtet wird in diesem Workshop das „Big Picture“, die gesamte Wertschöpfungskette von der Datenverarbeitung, Cybersecurity über Künstliche Intelligenz bis hin zur Ethik und Transparenz.

Gemeinsam erarbeiten wir, wie Digital Trust gestaltet, auf Säulen wie Cybersicherheit, Datenschutz, Risikomanagement und Compliance aufbaut und es ermöglicht wird, Brücken zwischen Mitarbeitern, Organisation und Technologie zu schlagen.

Darüber hinaus wird gezeigt, wie man verschiedene Verantwortungsbereiche zusammenbringt, Kooperationen fördert und dabei wichtige gesamtheitliche Blickwinkel der Kunden, Regulierungsbehörden oder Investoren berücksichtigt. Anhand von Use Cases rund um das Thema Künstliche Intelligenz erfahren Sie, wie Sie Digitales Vertrauen strategisch aufbauen, einsetzen und Digital Trust erfolgreich für die Weiterentwicklung und als Orientierungsgeber Ihrer Organisation nutzen und messbar machen können.

Die Teilnehmer und Teilnehmerinnen dieser Noon2Noon-Veranstaltung lernen an den zwei Halbtagen Anwendungsfälle und Maßnahmen kennen und netzwerken mit anderen Digital Trust Pionieren. Sie werden so zu Vorreitern und Multiplikatoren in Ihrer Organisation. |

| SC124 ISMS-Implementierung für EVU/KRITIS gemäß ISO/IEC 27001:2022 und 27019 |

Unser Seminar SC124 ISMS-Implementierung für EVU/KRITIS gemäß ISO/IEC 27001:2022 und 27019 legt die entscheidenden Grundlagen für den Aufbau eines Informationssicherheits-Managementsystems gem. ISO/IEC 27001 in Verbindung mit ISO/IEC 27019. Der Kurs basiert auf der Version 2022 der Norm.

Es wird mit folgenden Normen intensiv gearbeitet: ISO/IEC 27001, ISO/IEC 27002, ISO/IEC TR 27019 sowie den IT-Sicherheitskatalogen.

Übungen, Fallbeispiele und Raum für Diskussion aus der Praxis lassen die trockene Normentheorie spannend werden. |

| SC135 Interner Auditor |

Als interner Auditor sind Sie verantwortlich für das interne Auditprogramm sowie die Auditplanung und Durchführung der internen Audits. Lernen Sie in dieser Schulung das Handwerkszeug eines internen Auditors. Der Schwerpunkt der Schulung liegt auf den Managementsystemen ISO/IEC 27001 und ISO 22301, Synergien zur ISO 9001 und anderen Managementsystem werden aufgezeigt.

qSkills empfiehlt Ihnen folgende weiterführenden Kurse/Lernpfade:

|

| SC150-EN ISMS Auditor/Lead Auditor ISO/IEC 27001:2022 (IRCA 2575) |

In the Information Security Management Systems Auditor/Lead Auditor course, participants will learn effective auditing to ensure that the guidelines for the security of the company and its customers are followed diligently and according to the guidelines of the ISO 27001:2022 standard.

The workshop SC150-EN ISMS Auditor/Lead Auditor ISO27001:2022 (IRCA 2575) will consist of a combination of classroom, group work and role play.

The course will be held in English, with English documentation and with English examination.

The approx. 2-hour examination, which consists of both multiple-choice questions and own explanations, takes place on the last day.

IRCA Training Organisation ID: 01200306

IRCA Course ID: 2575

IRCA Course Code: PR373: ISMS ISO/IEC 27001:2022 Lead Auditor

Exam duration:

Native-Speaker: 1.45 hours

Non-native speaker: 2.15 hours |

| SC175 DORA - Der Countdown läuft |

Der Digital Operational Resilience Act (DORA) ist ein wichtiger Bestandteil der digitalen Finanzstrategie der Europäischen Union, der darauf abzielt, die Cybersicherheit und die operative Widerstandsfähigkeit des Finanzsektors zu stärken. Angesichts der zunehmenden Digitalisierung der Finanzdienstleistungen und der damit verbundenen Cyberbedrohungen ist DORA eine Antwort auf die dringende Notwendigkeit, ein einheitliches Regelwerk zu schaffen, das die Sicherheit und Stabilität des Finanzsystems in der EU gewährleistet.

Die im Workshop SC175 DORA - Der Countdown läuft behandelten Schlüsselaspekte von DORA sind:

- Risikomanagement: Unternehmen müssen ein solides IT-Risikomanagement etablieren, das regelmäßige Assessments und Tests umfasst.

- Incident Reporting: Es gibt klare Vorgaben für die Meldung von Sicherheitsvorfällen, um eine schnelle Reaktion und Begrenzung von Schäden zu ermöglichen.

- Digitale Operational Resilience Testing: Unternehmen müssen regelmäßige Tests ihrer digitalen Widerstandsfähigkeit durchführen, einschließlich Penetrationstests und Szenarioanalysen.

- Management von Drittanbieter-Risiken: Finanzinstitute müssen sicherstellen, dass ihre Drittanbieter, einschließlich Cloud-Dienste, ebenfalls hohe Sicherheits- und Resilienzstandards erfüllen.

- Aufsichtsrahmen: DORA etabliert einen EU-weiten Aufsichtsrahmen, der eine kohärente Anwendung der Vorschriften gewährleisten soll.

Die Bafin formuliert in ihrer Aufsichtsmitteilung vom Juni/2024 wichtige Informationen als Erläuterung zur DORA zum Thema „Stärkung von Schulung und Kommunikation“

DORA betont Schulungspflichten deutlich stärker als BAIT/VAIT. So haben Finanzunternehmen für ihre Mitarbeiter und die Geschäftsleitung Programme zur Sensibilisierung für IKT-Sicherheit und Schulungen zur digitalen operationalen Resilienz zu entwickeln (Art. 13 Abs. 6 DORA). Darüber hinaus haben die Mitglieder des Leitungsorgans ihre Kenntnisse und Fähigkeiten zu IKT-Risiken auf dem neusten Stand zu halten, auch durch spezielle Schulungen (Art. 5 Abs. 4 DORA). Generell sollen die Schulungen auf den Aufgabenbereich abgestimmt sein und ggf. auch eingesetzte IKT-Drittdienstleister abdecken. |

| SC510-WS Sirenen, Blaulicht, Lage im Griff? - Krisentraining für CISOs |

Angriffe auf Unternehmen sind an der Tagesordnung. Vorsorge und Awareness sind das eine, aber was passiert, wenn ein Angriff erfolgreich war? Wer springt ein, wer behält den Überblick, steuert die Notfallprozesse und behält die Lage im Griff? Hier ist der CISO gefragt. Es zählt jede Minute. Es kommt auf präzise aufeinander abgestimmte Prozessabläufe und Koordination an – und da ist Übung gefragt. Krisenstabsübungen werden in der Regel häufig durchgeführt, Übungen im Cybersecurity-Bereich sind eher die Ausnahme.

Im Web-Seminar SC510-WS Sirenen, Blaulicht, Lage im Griff? - Krisentraining für CISOs behandeln wir das Management von Notfällen und Krisen. Sie erfahren, wie Sie sich bei IT-Sicherheitsvorfällen richtig verhalten, um Schäden zu minimieren und die Geschäftskontinuität des Unternehmens sicherzustellen. |

| SC230 ISACA CISA Vorbereitung |

Certified Information Systems Auditor (CISA) ist weltweit als Goldstandard für diejenigen anerkannt, die die IT- und Geschäftssysteme eines Unternehmens prüfen, kontrollieren, überwachen und bewerten. Für die Beschäftigung als IT-Auditor ist CISA häufig eine Pflichtqualifikation. Der Inhaber des Titels eines CISA ist nachweislich in der Lage, einen risikobasierten Ansatz bei der Planung, Durchführung und Berichterstattung von Prüfungsaufträgen anzuwenden.

Dieser Workshop SC230 ISACA CISA Vorbereitung bereitet Sie intensiv auf die ISACA-Prüfung zur Erlangung der CISA-Zertifizierung vor. Die kostenpflichtige Prüfung besteht aus 150 Fragen, die innerhalb von vier Stunden bearbeitet werden müssen. Die Fragen beziehen sich auf fünf Bereiche, die die ISACA im Rahmen der aktuellen Analyse der CISA-Berufspraxis ermittelt hat. Die Prüfung kann online oder in einem der autorisierten PSI-Testzentren durchgeführt werden.

Kurssprache: Wahlweise Deutsch oder Englisch

Kursunterlagen: Englisch

Prüfungssprache: Englisch

|

| CL121 Fit für die Cloud - Cloud Compliance im Gesundheitswesen |

Die Digitalisierung des deutschen Gesundheitswesens wird vom Bundesministerium für Gesundheit (BMG) entschieden vorangetrieben. Erklärtes Ziel ist der Aufbau einer „sicheren Vernetzung“ der Gesundheitsversorgung auf allen Ebenen. Neben eGK, ePA, E-Rezept und DiGA/DiPA sollen zukünftig auch cloudbasierte Systeme sowie TI-Anwendungen genutzt werden, um das Potential der Digitalisierung voll auszuschöpfen.

Die Schulung CL121 Fit für die Cloud - Compliance im Gesundheitswesen zeigt Ihnen regulatorische Anforderungen und Grenzen für KRITIS-Organisationen in der Healthcare.

Damit auch Sie die digitale Transformation in Ihrem Krankenhaus sicher meistern, erhalten Sie hier Best-Practice-Ansätze aus der Branche und Expertise über die normativen Grundlagen für eine rechtskonforme Cloud-Nutzung im Gesundheitswesen.

Für die praktische Umsetzung dieser Anforderungen empfehlen wir die ergänzende Teilnahme an dem Workshop CL130 Cloud Information Security gemäß ISO/IEC 27017/27018.

|

| SC124-EN ISMS implementation for energy supplier/KRITIS according to ISO/IEC 27001:2022 and 27019 |

Our seminar SC124-EN ISMS implementation for energy supplier/KRITIS according to ISO/IEC 27001:2022 and 27019 lays the decisive foundations for setting up an information security management system in accordance with ISO/IEC 27001 in conjunction with ISO/IEC 27019. The course is based on the 2022 version of the standard.

Intensive work is done with the following standards: ISO/IEC 27001, ISO/IEC 27002, ISO/IEC TR 27019 and the IT security catalogs.

Exercises, case studies and room for discussion from the field make the dry standards theory exciting.

|

| SC120-EN ISMS implementation according to ISO/IEC 27001:2022 |

The training SC120 ISMS implementation according to ISO/IEC 27001:2022 deals with the basics of an ISMS according to ISO/IEC 27001:2022.

The need for organizations to better protect their information is highlighted by the increasing frequency of security breaches and the increasing value of information.

The information security management system (ISMS) provides a controlled and organized approach to handling an organization's sensitive information so that it is always secure and under control. Implementation affects people, processes and technical components. |

| OT300 OT Pentesting |

Penetrationstests können das Sicherheitsniveau erheblich anheben, weswegen sie in Zeiten existenzieller Bedrohungen durch Ransomware und Co. aus der IT-Welt nicht mehr wegzudenken sind. Mit der zunehmenden Vernetzung von OT-Umgebungen steigt allerdings auch in diesem Umfeld das Risiko, Opfer eines Cyberangriffs zu werden, wie die zahlreichen Zwischenfälle der vergangenen Jahre gezeigt haben.

Das Training OT300 OT-Pentesting vermittelt die erforderlichen Grundlagen, um im OT-Umfeld Penetrationstests durchführen zu können und somit die Sicherheit der eigenen Produktionsanlagen/OT-Umgebungen, als wichtigen Baustein der IT-Sicherheitsarchitektur, zu stärken. |

| BR310-WS NetBackup Ransomware |

Cyberkriminalität steht ganz oben auf der Liste krimineller und terroristischer Bedrohungen. Im Visier der Täter: vor allem auch Deutschland! Kaum ein Tag vergeht ohne entsprechender Meldungen, verursacht durch Hacker.

Wichtig: Bei Cyberangriffen können auch Backup-Lösungen angegriffen werden. Wenn Ransomware erst die Kontrolle über NetBackup gewonnen hat, können die Folgen verheerend sein!

Das kostenfreie Web-Seminar NetBackup Ransomware zeigt Ihnen was passiert, wenn Ransomware die Kontrolle über NetBackup gewonnen hat und welche verheerenden Folgen damit verbunden sein können. Wir zeigen Ihnen, welche Angriffspunkte Hacker gezielt nutzen, um Unternehmensdaten auf dem Storage abzugreifen, zu verschlüsseln oder das Rechenzentrum mit Malware zu infiltrieren. Helfende Backups sind nicht selten auch gelöscht oder verschlüsselt. |

| AW200 Architecting on AWS |

Der Kurs AW200 Architecting on AWS richtet sich an Solutions Architects, Solution Design Engineers und Entwickler, die ein Verständnis für AWS-Architekturen erlangen möchten. In diesem Kurs AW200 Architecting on AWS lernen Sie, Services und Funktionen zu identifizieren, mit denen sich resiliente, sichere und hochverfügbare IT-Lösungen auf der AWS Cloud aufbauen lassen.

Architekturlösungen unterscheiden sich je nach Branche, Anwendungstyp und Unternehmensgröße. AWS-autorisierten Trainer legen den Schwerpunkt auf Best Practices gemäß dem AWS Well-Architected Framework und begleiten Sie durch den Prozess zur Gestaltung optimaler IT-Lösungen anhand praxisnaher Szenarien. Die Module konzentrieren sich auf Account-Sicherheit, Netzwerke, Compute, Storage, Datenbanken, Monitoring, Automatisierung, Container, Serverless-Architekturen, Edge Services sowie Backup und Recovery. Am Ende des Kurses AW200 Architecting on AWS erstellen Sie eine eigene Lösung und wenden das Erlernte praktisch an.

Dieser Kurs AW200 Architecting on AWS beinhaltet Präsentationen auf Basis von Use Cases. Er umfasst außerdem Gruppendiskussionen, Demonstrationen, Bewertungen und praktische Übungen (Hands-on Labs). |

| NT200 CompTIA Network+ |

In diesem Kurs NT200 CompTIA Network+ lernen Sie die grundlegenden Prinzipien der Installation, Konfiguration und Fehlerbehebung von Netzwerktechnologien sowie Sicherheitsmaßnahmen um Netzwerke vor Bedrohungen zu schützen und Sicherheitslücken zu minimieren.

Kurssprache: Wahlweise Deutsch oder Englisch

Kursunterlagen: Englisch

Prüfungssprache: Englisch |

| OT150 IEC 62443 Foundation für Betreiber |

Im Zusammenhang mit Cybersicherheit für Operational Technology (OT) gilt die Normenreihe IEC 62443 als wichtiger Standard. Die Normenreihe beschreibt, wie industrielle Cybersicherheit über den gesamten Lebenszyklus der OT geplant und umgesetzt werden kann und welche Anforderungen dabei durch die verschiedenen Beteiligten (Hersteller, Dienstleister, Betreiber) erfüllt werden müssen.

Das Training OT150 IEC 62443 Foundation für Betreiber vermittelt das erforderliche Wissen, um industrielle Cybersicherheit mithilfe der IEC 62443 bewerten und verbessern zu können. Sie lernen die zentralen Begriffe, Prinzipien und Konzepte (Industrial Automation and Control System, Zones & Conduits) der Normenreihe kennen und erhalten einen fundierten Überblick über die Best Practices und Anforderungen, die in den verschiedenen Teilen der Norm definiert werden. |

| VI215-WS Kubernetes Security - Einbruch schwer gemacht |

Welche Kenntnisse und Fähigkeiten sind für die Aufrechterhaltung der Sicherheit in einer hochkomplexen und dynamischen Kubernetes-Umgebung erforderlich? Besuchen Sie unser Web-Seminar zu Kubernetes Security und erfahren Sie von einem ausgewiesenen Kubernetes-Experten alles Wichtige. |

| SC305 Social Engineering Practitioner |

Der Kurs SC305 Social Engineering Practitioner setzt mit praktischer Umsetzung und Vertiefung auf den zweitägigen SC300 Social Engineering Basics auf. Lernen Sie, wie Sie moderne Social-Engineering-Angriffswerkzeuge einsetzen, und entwickeln dadurch ein besseres Verständnis für Ihre eigenen Angriffsvektoren. Im Kurs geht es darum, sowohl technische Skills als auch Soft Skills des Social Engineering zu erweitern und so die Sicherheitsawareness im Unternehmen im Ganzen zu stärken.

Die praktischen Übungen im Kurs SC305 Social Engineering Practitioner umfassen den Aufbau von Fähigkeiten im Bereich der Open Source-Intelligenz (OSINT, Google Dorking), die Technologien psychologischer Beeinflussung, die Risikobewertung von Menschen, die Verwendung von physischen Hacking-Tools, sowie das Entwickeln von Angriffsstrategien, basierend auf Überredung und Täuschung.

Erweitern Sie darüber hinaus Ihr Wissen über Techniken vom Phishing über Tailgating und Elizitieren bis zu klassischem Lock-Picking und RFID-Spoofing mittels Flipper Zero und welche gängigen Methoden für die Überwindung von Zutritts-, Zugangs- und Zugriffsbeschränkungen häufig eingesetzt werden.

Im Kurspreis inkludierte Goodies: